সক্রিয় ডিরেক্টরি - এক্সটেনসিবল এবং স্কেলযোগ্য অ্যাক্টিভ ডিরেক্টরি ডিরেক্টরি পরিষেবা আপনাকে কার্যকরভাবে নেটওয়ার্ক সংস্থানগুলি পরিচালনা করতে দেয়।

সক্রিয় ডিরেক্টরিনেটওয়ার্ক অবজেক্ট সম্পর্কে তথ্যের একটি শ্রেণিবদ্ধভাবে সংগঠিত সংগ্রহস্থল, যা এই ডেটা অনুসন্ধান এবং ব্যবহার করার জন্য সুবিধাজনক উপায় প্রদান করে। যে কম্পিউটার অ্যাক্টিভ ডিরেক্টরি চালায় তাকে ডোমেইন কন্ট্রোলার বলা হয়। প্রায় সমস্ত প্রশাসনিক কাজ সক্রিয় ডিরেক্টরির সাথে সম্পর্কিত।

অ্যাক্টিভ ডাইরেক্টরি টেকনোলজি স্ট্যান্ডার্ড ইন্টারনেট প্রোটোকলের উপর ভিত্তি করে এবং নেটওয়ার্কের কাঠামোকে স্পষ্টভাবে সংজ্ঞায়িত করতে সাহায্য করে কিভাবে স্ক্র্যাচ থেকে একটি অ্যাক্টিভ ডিরেক্টরি ডোমেন স্থাপন করা যায় সে সম্পর্কে আরও পড়ুন।

সক্রিয় ডিরেক্টরি এবং DNS

সক্রিয় ডিরেক্টরি ডোমেন নাম সিস্টেম ব্যবহার করে।

সক্রিয় ডিরেক্টরি প্রশাসন

অ্যাক্টিভ ডিরেক্টরি পরিষেবা ব্যবহার করে, কম্পিউটার অ্যাকাউন্ট তৈরি করা হয়, ডোমেনের সাথে সংযুক্ত করা হয় এবং কম্পিউটার, ডোমেন কন্ট্রোলার এবং সাংগঠনিক ইউনিট (OUs) পরিচালিত হয়।

অ্যাক্টিভ ডিরেক্টরি পরিচালনা করার জন্য প্রশাসন এবং সহায়তা সরঞ্জাম সরবরাহ করা হয়। নীচে তালিকাভুক্ত টুলগুলিও MMC কনসোলে (Microsoft Management Console) স্ন্যাপ-ইন হিসাবে প্রয়োগ করা হয়েছে:

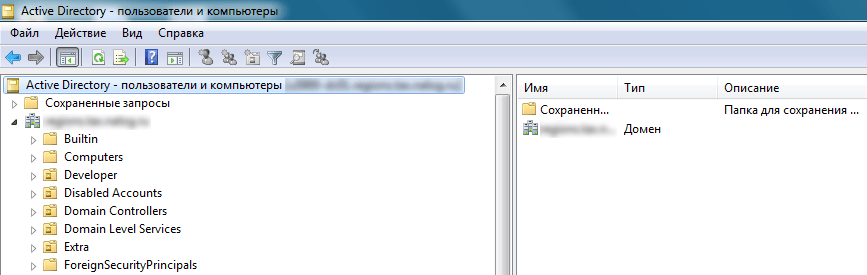

- সক্রিয় ডিরেক্টরি - ব্যবহারকারী এবং কম্পিউটার (অ্যাকটিভ ডিরেক্টরি ব্যবহারকারী এবং কম্পিউটার) আপনাকে ব্যবহারকারী, গ্রুপ, কম্পিউটার এবং সাংগঠনিক ইউনিট (OU) পরিচালনা করতে দেয়;

- সক্রিয় ডিরেক্টরি - ডোমেইন এবং ট্রাস্ট (অ্যাক্টিভ ডিরেক্টরি ডোমেইন এবং ট্রাস্ট) ডোমেন, ডোমেন ট্রি এবং ডোমেন ফরেস্টগুলির সাথে কাজ করতে ব্যবহৃত হয়;

- সক্রিয় ডিরেক্টরি সাইট এবং পরিষেবা আপনাকে সাইট এবং সাবনেট পরিচালনা করতে দেয়;

- নীতির ফলাফল সেট একটি ব্যবহারকারী বা সিস্টেমের বর্তমান নীতি দেখতে এবং নীতিতে পরিবর্তনের সময়সূচী করতে ব্যবহৃত হয়।

- Microsoft Windows 2003 সার্ভারে, আপনি সরাসরি প্রশাসনিক সরঞ্জাম মেনু থেকে এই স্ন্যাপ-ইনগুলি অ্যাক্সেস করতে পারেন।

আরেকটি প্রশাসনিক টুল, অ্যাক্টিভ ডিরেক্টরি স্কিমা স্ন্যাপ-ইন, আপনাকে ডিরেক্টরি স্কিমা পরিচালনা এবং পরিবর্তন করতে দেয়।

সক্রিয় ডিরেক্টরি কমান্ড লাইন ইউটিলিটি

অ্যাক্টিভ ডিরেক্টরি অবজেক্টগুলি পরিচালনা করতে, কমান্ড লাইন টুল রয়েছে যা আপনাকে বিস্তৃত প্রশাসনিক কাজগুলি সম্পাদন করতে দেয়:

- DSADD - সক্রিয় ডিরেক্টরিতে কম্পিউটার, পরিচিতি, গোষ্ঠী, OU এবং ব্যবহারকারীদের যোগ করে।

- DSGET - সক্রিয় ডিরেক্টরিতে নিবন্ধিত কম্পিউটার, পরিচিতি, গ্রুপ, OU, ব্যবহারকারী, সাইট, সাবনেট এবং সার্ভারের বৈশিষ্ট্য প্রদর্শন করে।

- DSMOD - সক্রিয় ডিরেক্টরিতে নিবন্ধিত কম্পিউটার, পরিচিতি, গোষ্ঠী, OP, ব্যবহারকারী এবং সার্ভারের বৈশিষ্ট্য পরিবর্তন করে।

- DSMOVE - একটি একক অবজেক্টকে একটি ডোমেনের মধ্যে একটি নতুন অবস্থানে স্থানান্তরিত করে বা এটিকে স্থানান্তর না করেই বস্তুটির নাম পরিবর্তন করে৷

- DSQXJERY - নির্দিষ্ট মানদণ্ড অনুযায়ী সক্রিয় ডিরেক্টরিতে কম্পিউটার, পরিচিতি, গ্রুপ, OP, ব্যবহারকারী, সাইট, সাবনেট এবং সার্ভার অনুসন্ধান করে।

- DSRM - সক্রিয় ডিরেক্টরি থেকে একটি বস্তু সরিয়ে দেয়।

- NTDSUTIL - আপনাকে একটি সাইট, ডোমেন বা সার্ভার সম্পর্কে তথ্য দেখতে, অপারেশন মাস্টারদের পরিচালনা করতে এবং সক্রিয় ডিরেক্টরি ডাটাবেস বজায় রাখার অনুমতি দেয়।

হোম > অপারেটিং সিস্টেম > উইন্ডোজ

অধ্যায় 23. সক্রিয় ডিরেক্টরি ধারণা

এই বইয়ের পরিধির মধ্যে বিস্তারিত আলোচনা করা অসম্ভব সবঅ্যাক্টিভ ডিরেক্টরি ডিরেক্টরি পরিষেবা এবং উইন্ডোজ 2000 ডোমেনগুলি ব্যবহার করার দিকগুলি, তাই এটি এবং পরবর্তী দুটি অধ্যায় কভার করে মৌলিক শর্তাবলীএবং নির্মাণের নীতিডিরেক্টরি পরিষেবা এবং বিশেষত, সক্রিয় ডিরেক্টরি; এই নীতিগুলি না বুঝলে, অন্যান্য অনেক অধ্যায়ের উপাদানগুলি অনুসরণ করা এবং একটি জটিল নেটওয়ার্ক পরিবেশে কার্যকরভাবে Windows 2000 সিস্টেমগুলি ব্যবহার করা কঠিন হবে৷ Windows 2000 ডোমেইন স্থাপনের কিছু সমস্যা এবং সাধারণ অ্যাক্টিভ ডিরেক্টরি অ্যাডমিনিস্ট্রেশন অপারেশন (ডিরেক্টরি অবজেক্ট তৈরি করা, প্রশাসনিক অধিকার অর্পণ করা, বিশ্বাসের সম্পর্ক পরিচালনা করা ইত্যাদি) নিয়েও আলোচনা করা হয়েছে। উল্লিখিত অধ্যায়গুলিতে উপস্থাপিত বিষয়গুলি বোঝার পরে, পাঠক উইন্ডোজ 2000 মাল্টি-ডোমেন নেটওয়ার্ক পরিবেশের অপারেশন চলাকালীন উত্থাপিত অসংখ্য সমস্যার সমাধান সঠিকভাবে করতে সক্ষম হবেন।

ডিরেক্টরি সেবা. সাধারণ সমস্যাগুলি

একটি ডিরেক্টরি পরিষেবার উদ্দেশ্য

অ্যাক্টিভ ডিরেক্টরি ডাইরেক্টরি পরিষেবা, নিঃসন্দেহে, উইন্ডোজ 2000 সার্ভার সিস্টেমের একটি প্রধান ধারণাগত উদ্ভাবন।

এর মাঝখানে, ডিরেক্টরি পরিষেবা ≈একটি বিতরণ করা পরিবেশে নামকরণ, সংরক্ষণ এবং তথ্য পুনরুদ্ধার করার একটি মাধ্যম, অ্যাপ্লিকেশন, ব্যবহারকারী এবং সেই পরিবেশের বিভিন্ন ক্লায়েন্টদের কাছে অ্যাক্সেসযোগ্য। আপনি পরিচিত Windows রেজিস্ট্রি এবং Windows NT সিকিউরিটি অ্যাকাউন্ট ম্যানেজার (SAM) ডাটাবেস স্মরণ করতে পারেন। একটি নেটওয়ার্ক ডিরেক্টরি পরিষেবা সর্বজনীনভাবে অ্যাক্সেসযোগ্য অ্যাপ্লিকেশন, ফাইল, প্রিন্টার এবং ব্যবহারকারীর তথ্য সম্পর্কে তথ্য সংরক্ষণ করে।

সক্রিয় ডিরেক্টরি নিম্নলিখিত ক্ষমতা প্রদান করে আপনার জটিল এন্টারপ্রাইজ পরিবেশকে দক্ষতার সাথে চালাতে সহায়তা করে:

| নেটওয়ার্কে একক সাইন-অন; ব্যবহারকারীরা অনলাইনে নিবন্ধন করতে পারেন একজনের সাথেব্যবহারকারীর নাম এবং পাসওয়ার্ড এবং অ্যাক্সেস পেতে সবাইনেটওয়ার্ক সংস্থান (সার্ভার, প্রিন্টার, অ্যাপ্লিকেশন, ফাইল, ইত্যাদি) নেটওয়ার্কে তাদের অবস্থান নির্বিশেষে। | |

| তথ্য নিরাপত্তা।অ্যাক্টিভ ডিরেক্টরিতে তৈরি প্রমাণীকরণ এবং সম্পদ অ্যাক্সেস নিয়ন্ত্রণ কেন্দ্রীভূত নেটওয়ার্ক নিরাপত্তা প্রদান করে। অ্যাক্সেস অধিকার শুধুমাত্র প্রত্যেকের জন্য সংজ্ঞায়িত করা যেতে পারে না বস্তুক্যাটালগ, কিন্তু প্রতিটি বৈশিষ্ট্যএকটি বস্তুর (গুণ)। | |

| কেন্দ্রীভূত ব্যবস্থাপনা।প্রশাসকরা কেন্দ্রীয়ভাবে সমস্ত কর্পোরেট সংস্থান পরিচালনা করতে পারেন। রুটিন অ্যাডমিনিস্ট্রেশন কাজগুলি একাধিক নেটওয়ার্ক অবজেক্ট জুড়ে পুনরাবৃত্তি করতে হবে না। | |

| গোষ্ঠী নীতি ব্যবহার করে প্রশাসন।যখন একটি কম্পিউটার বুট হয় বা একটি ব্যবহারকারী সিস্টেমে লগ ইন করে, গ্রুপ নীতি প্রয়োজনীয়তা পূরণ করা হয়; তাদের সেটিংস গ্রুপ পলিসি অবজেক্টে (GPOs) সংরক্ষণ করা হয় এবং সাইট, ডোমেইন বা সাংগঠনিক ইউনিটের সাথে "লিঙ্ক" করা হয়। গ্রুপ নীতিগুলি সংজ্ঞায়িত করে, উদাহরণস্বরূপ, বিভিন্ন ডিরেক্টরি বস্তু বা সংস্থানগুলিতে অ্যাক্সেসের অধিকার, সেইসাথে সিস্টেমে কাজ করার জন্য অন্যান্য অনেক "নিয়ম"। | |

| পরিবর্তনের নমনীয়তা।ডিরেক্টরি পরিষেবা নমনীয়ভাবে একটি কোম্পানি বা প্রতিষ্ঠানের কাঠামোর পরিবর্তন অনুসরণ করে। একই সময়ে, ডিরেক্টরি পুনর্গঠন আরও জটিল হয় না, এবং এমনকি সরলীকৃত হতে পারে। এছাড়াও, ব্যবসায়িক অংশীদারদের সাথে যোগাযোগ করতে এবং ই-কমার্স সমর্থন করার জন্য ডিরেক্টরি পরিষেবাটি ইন্টারনেটের সাথে লিঙ্ক করা যেতে পারে। | |

| DNS ইন্টিগ্রেশন।সক্রিয় ডিরেক্টরি DNS এর সাথে ঘনিষ্ঠভাবে সম্পর্কিত। এটি স্থানীয় নেটওয়ার্ক এবং ইন্টারনেট সংস্থানগুলির নামকরণে একতা অর্জন করে, যা ইন্টারনেটের সাথে ব্যবহারকারীর নেটওয়ার্কের সংযোগকে সহজ করে তোলে। | |

| ক্যাটালগ এক্সটেনসিবিলিটি।অ্যাডমিনিস্ট্রেটররা ক্যাটালগ স্কিমাতে নতুন অবজেক্ট ক্লাস যোগ করতে পারে বা বিদ্যমান ক্লাসে নতুন অ্যাট্রিবিউট যোগ করতে পারে। | |

| পরিমাপযোগ্যতা।সক্রিয় ডিরেক্টরি একটি একক ডোমেন বা একাধিক ডোমেন, একটি একক ডোমেন কন্ট্রোলার বা একাধিক ডোমেন কন্ট্রোলারকে বিস্তৃত করতে পারে, তাই এটি যেকোনো আকারের নেটওয়ার্কের চাহিদা মেটাতে পারে। একাধিক ডোমেন একটি ডোমেন ট্রিতে লিঙ্ক করা যেতে পারে, এবং একাধিক ডোমেন গাছ একটি বনের সাথে লিঙ্ক করা যেতে পারে। | |

| তথ্যের প্রতিলিপি।সক্রিয় ডিরেক্টরি একটি স্কিমাতে পরিষেবা তথ্যের প্রতিলিপি ব্যবহার করে অনেক নেতৃস্থানীয়(মাল্টি-মাস্টার), যা আপনাকে যেকোনো ডোমেন কন্ট্রোলারে ডিরেক্টরি পরিবর্তন করতে দেয়। একটি ডোমেনে বেশ কয়েকটি কন্ট্রোলারের উপস্থিতি ত্রুটি সহনশীলতা এবং নেটওয়ার্ক লোড বিতরণ করার ক্ষমতা প্রদান করে। | |

| অনুরোধের নমনীয়তাক্যাটালগ ব্যবহারকারী এবং নেটওয়ার্ক অ্যাডমিনিস্ট্রেটররা দ্রুত নেটওয়ার্কে বস্তুগুলি ব্যবহার করে খুঁজে পেতে পারেন বৈশিষ্ট্যবস্তু (উদাহরণস্বরূপ, ব্যবহারকারীর নাম বা ঠিকানা ইমেইল, প্রিন্টারের ধরন বা অবস্থান, ইত্যাদি)। এটি, বিশেষ করে, কমান্ড ব্যবহার করে করা যেতে পারে শুরু | অনুসন্ধান করুন(শুরু | অনুসন্ধান), ফোল্ডার আমার নেটওয়ার্ক পরিবেশ(আমার নেটওয়ার্ক স্থান) বা স্ন্যাপ-ইন সক্রিয় ডিরেক্টরি - ব্যবহারকারী এবং কম্পিউটার(সক্রিয় ডিরেক্টরি ব্যবহারকারী এবং কম্পিউটার)। সর্বোত্তম অনুসন্ধান পদ্ধতি একটি বিশ্বব্যাপী ক্যাটালগ ব্যবহারের মাধ্যমে অর্জন করা হয়। | |

| স্ট্যান্ডার্ড ইন্টারফেস।অ্যাপ্লিকেশন ডেভেলপারদের জন্য, ডিরেক্টরি পরিষেবাগুলি সমস্ত ডিরেক্টরি ক্ষমতাগুলিতে অ্যাক্সেস প্রদান করে এবং স্বীকৃত মান এবং প্রোগ্রামিং ইন্টারফেস (এপিআই) সমর্থন করে। ডিরেক্টরি পরিষেবাটি অপারেটিং সিস্টেমের সাথে শক্তভাবে সংযুক্ত করা হয়, যা অ্যাপ্লিকেশন প্রোগ্রামগুলিতে সিস্টেম কার্যকারিতা যেমন নিরাপত্তা বৈশিষ্ট্যগুলির নকল এড়ায়। |

ডিরেক্টরি এবং উইন্ডোজ 2000

অনেক অ্যাপ্লিকেশনের জন্য ডিরেক্টরি পরিষেবার প্রয়োজন হয়। এটি অপারেটিং সিস্টেমগুলির জন্যও প্রয়োজন যা ব্যবহারকারীর অ্যাকাউন্টগুলি, ফাইলগুলি এবং সুরক্ষা নীতি অ্যাপ্লিকেশনগুলির তথ্য এবং আরও অনেক কিছু একটি একক ডিরেক্টরিতে সংরক্ষণ করে৷

যদি একটি বিতরণ করা পরিবেশে একটি মাস্টার, কেন্দ্রীয় ডিরেক্টরির অভাব থাকে, তাহলে প্রতিটি অ্যাপ্লিকেশনের নিজস্ব ডিরেক্টরি থাকতে হবে, যার ফলে বিভিন্ন সঞ্চয়স্থান সমাধান এবং প্রক্রিয়া তৈরি হয়। উদাহরণস্বরূপ, উইন্ডোজ এনটি সার্ভার 4.0 পরিবেশে, মাইক্রোসফ্ট এক্সচেঞ্জ একটি ডিরেক্টরি পরিষেবা ব্যবহার করে, অন্য একটি ডাটাবেস ব্যবহারকারীর অ্যাকাউন্টগুলি সংরক্ষণ করে এবং অন্যান্য বিতরণকৃত উপাদানগুলি, যেমন মাইক্রোসফ্ট মেসেজ কিউইং সার্ভার (MSMQ), এখনও অতিরিক্ত ডিরেক্টরি ব্যবহার করে। এটা স্পষ্ট যে একই টাস্ক বাস্তবায়নকারী বেশ কয়েকটি প্রক্রিয়ার উপস্থিতি সবচেয়ে সফল সমাধান থেকে অনেক দূরে। আরও ভাল হল একটি একক ডিরেক্টরি পরিষেবা যা সমস্ত ক্লায়েন্টের জন্য উপলব্ধ এবং একটি ডাটাবেস, একটি সাধারণ স্কিমা এবং তথ্যের জন্য নামকরণ কনভেনশন এবং কেন্দ্রীয় প্রশাসনের ক্ষমতা রয়েছে। Windows 2000 সার্ভারে Active Directory বিভিন্ন উপায়ে ব্যবহার করা হয়। অপারেটিং সিস্টেম নেটওয়ার্কে ব্যবহারকারীর অ্যাকাউন্ট, প্রিন্টার এবং কম্পিউটার এবং আরও অনেক কিছু ডিরেক্টরিতে সঞ্চয় করে। তাত্পর্যপূর্ণঅ্যাক্টিভ ডিরেক্টরিতে একটি উইন্ডোজ ম্যানেজমেন্ট আর্কিটেকচার রয়েছে - বিশেষ করে, সঙ্গেডিরেক্টরিটি সার্ভারের জন্য অনুসন্ধান করতে ব্যবহৃত হয় যেখানে অ্যাপ্লিকেশন উপাদানগুলি অবস্থিত। ব্যবহারকারীর ঠিকানা বই এবং শংসাপত্রের মতো বিভিন্ন তথ্য সংরক্ষণ করতে মাইক্রোসফ্ট এক্সচেঞ্জ দ্বারা সক্রিয় ডিরেক্টরি অ্যাক্সেস করা হয়। DCOM মডেল এবং মাইক্রোসফ্ট ট্রানজেকশন সার্ভার (MTS; Windows 2000-এ কম্পোনেন্ট সার্ভিস নামে পরিচিত) তৈরি করা অ্যাপ্লিকেশনগুলি দূরবর্তী বস্তুগুলি সনাক্ত করতে ডিরেক্টরি পরিষেবা অ্যাক্সেস করতে পারে। সক্রিয় ডিরেক্টরি বর্তমানে MSMQ-এ বিদ্যমান ডিরেক্টরি পরিষেবাটিকে প্রতিস্থাপন করবে। যেহেতু অ্যাক্টিভ ডিরেক্টরি নতুন ধরনের তথ্য সঞ্চয় করতে পারে এবং ডিরেক্টরি স্কিমা বাড়ানো যেতে পারে, এন্টারপ্রাইজ এবং বাণিজ্যিক অ্যাপ্লিকেশন বিকাশকারীরা তাদের পণ্য তৈরি করতে বিদ্যমান ডিরেক্টরি পরিষেবাগুলি ব্যবহার করতে পারে।

পরিভাষা

আসুন প্রথমে নির্দেশিকা পরিষেবাগুলিতে ব্যবহৃত কিছু মৌলিক পরিভাষা দেখি (অ্যাক্টিভ ডিরেক্টরি থেকে উদাহরণ সহ), আরও বিশ্বব্যাপী ধারণার দিকে অগ্রসর হয়। একবার আপনি তাদের সাথে পরিচিত হয়ে গেলে, আপনি একটি নির্দিষ্ট ডিরেক্টরি পরিষেবার শর্তাবলী এবং ধারণাগুলিতে যেতে পারেন - সক্রিয় ডিরেক্টরি৷

আমরা বলতে পারি যে সক্রিয় ডিরেক্টরি পরিষেবা "তিনটি স্তম্ভের উপর দাঁড়িয়েছে":

সক্রিয় ডিরেক্টরি X.500 স্ট্যান্ডার্ড দ্বারা বর্ণিত ডেটা মডেলকে আংশিকভাবে প্রয়োগ করে। DNS পরিষেবা, TCP/IP নেটওয়ার্কে প্রচলিত, বিশেষত, ডোমেন কন্ট্রোলার অনুসন্ধান করতে ব্যবহৃত হয়, এবং LDAP প্রোটোকলের জন্য ধন্যবাদ, ক্লায়েন্টরা নাম অনুসারে সক্রিয় ডিরেক্টরিতে প্রয়োজনীয় বস্তুগুলি খুঁজে পেতে এবং তাদের বৈশিষ্ট্যগুলি অ্যাক্সেস করতে পারে।

নীচে বর্ণিত সমস্ত শর্তাবলী এবং ধারণাগুলি একটি ডিরেক্টরি পরিষেবার এই তিনটি "অংশ" এর সাথে এক বা অন্যভাবে সম্পর্কিত (তবে, আপনার মনে করা উচিত নয় যে সক্রিয় ডিরেক্টরির প্রয়োজন কেবলএই উপাদান!)

অবজেক্ট এবং অবজেক্ট ক্লাস

ক্যাটালগ গঠিত উপাদান(এন্ট্রি) তথ্য প্রতিনিধিত্ব করে, অথবা গুণাবলী,কিছু বাস্তবের সাথে সম্পর্কিত বস্তুযেমন একটি কম্পিউটার, একটি ব্যক্তি, বা একটি সংস্থা। "উপাদান" এবং "বস্তু" শব্দগুলি প্রায়ই পরস্পর পরিবর্তনযোগ্যভাবে ব্যবহার করা হয়, যদিও একটি বস্তু হল ভৌত জগতের সাথে সম্পর্কিত কিছু, এবং একটি উপাদান হল একটি ক্যাটালগে এর উপস্থাপনা।

প্রতিটি বস্তু অন্তত একটি অন্তর্গত অবজেক্ট ক্লাস,নির্দিষ্ট সাধারণ বৈশিষ্ট্য সহ বস্তুর একটি নির্দিষ্ট পরিবারের প্রতিনিধিত্ব করে। একটি অবজেক্ট ক্লাস সেই ক্লাসের দৃষ্টান্তের (অবজেক্ট) জন্য সক্রিয় ডিরেক্টরিতে থাকা তথ্যের ধরন সংজ্ঞায়িত করে। অবজেক্ট ক্লাসের উদাহরণ হিসাবে, দুটি স্ট্যান্ডার্ড ক্লাস উদ্ধৃত করা যেতে পারে: ব্যক্তি এবং ডোমেন। এই শ্রেণীর অনেক গুণাবলীর মধ্যে যথাক্রমে cn (Common-Name), userPassword (User-Password) এবং dc (ডোমেন-কম্পোনেন্ট), url (WWW-Page-Other) হল। গুণাবলী মত হতে পারে বাধ্যতামূলক(বাধ্যতামূলক) একটি প্রদত্ত শ্রেণীর জন্য (উদাহরণস্বরূপ, сn এবং dc), এবং অতিরিক্ত(ঐচ্ছিক) (ব্যবহারকারীর পাসওয়ার্ড এবং ইউআরএল)।

স্ট্যান্ডার্ড অবজেক্ট ক্লাস ছাড়াও, আপনি বর্ণনা করতে পারেন অতিরিক্তবিভিন্ন স্তরের (জাতীয় এবং স্থানীয়) অন্তর্গত ক্লাস।

গুণাবলী এবং তাদের প্রকার

প্রতিটি ডিরেক্টরি উপাদান আছে গুণাবলীবিভিন্ন ধরণের যা এই বৈশিষ্ট্যগুলির মধ্যে থাকা তথ্যকে চিহ্নিত করে৷ উদাহরণস্বরূপ, commonName টাইপের একটি বৈশিষ্ট্য হল একটি নাম যা একটি বস্তুকে চিহ্নিত করে। প্রতিটি বৈশিষ্ট্যের এক বা একাধিক থাকতে পারে অর্থ

স্ট্যান্ডার্ড ধরনের অ্যাট্রিবিউট ছাড়াও, আপনি অতিরিক্ত অ্যাট্রিবিউট টাইপ তৈরি এবং ব্যবহার করতে পারেন।

ধারক

ধারক(ধারক) হল একটি নির্দিষ্ট ডিরেক্টরি পরিষেবা অবজেক্ট যা, সাধারণ বস্তুর বিপরীতে, কোন শারীরিক উপস্থাপনা নেই, তবে শুধুমাত্র একটি কাঠামোগত সংস্থা হিসাবে কাজ করে - অন্যান্য ডিরেক্টরি বস্তুর গ্রুপিং -। পাত্রে একটি সাধারণ উদাহরণ হবে সাংগঠনিক ইউনিট,বা বিভাগ(নীচের বিভাগ দেখুন "LDAP পাতা এবং পাত্রে"),একটি ডোমেনে পৃথক সংস্থান গোষ্ঠী বা ব্যবহারকারীদের প্রশাসনকে সহজ করতে ব্যবহৃত হয়।

ডিরেক্টরি তথ্য গাছ

ক্যাটালগ আইটেম হিসাবে সংগঠিত হয় অনুক্রমিক গাছডাইরেক্টরি ইনফরমেশন ট্রি (ডিআইটি, ডিরেক্টরি ইনফরমেশন ট্রি বা সহজভাবে ডিরেক্টরি ট্রি) বলা হয়। গাছের মূলের কাছাকাছি উপাদানগুলি সাধারণত বড় বস্তুর প্রতিনিধিত্ব করে, যেমন সংস্থা বা কোম্পানি; এই গাছের (পাতা) শাখায় অবস্থিত উপাদানগুলি সহজ বস্তুর প্রতিনিধিত্ব করে - ব্যবহারকারী, ডিভাইস, কম্পিউটার।

ডিরেক্টরি স্কিম

ডিরেক্টরি স্কিম(ডিরেক্টরি স্কিমা) হল নিয়মের একটি সেট যা ডিরেক্টরি গাছের গঠন, অবজেক্ট ক্লাসের ঘোষণা এবং সিনট্যাক্স এবং ডিরেক্টরিতে অন্তর্ভুক্ত বৈশিষ্ট্যগুলির প্রকারগুলি বর্ণনা করে।

ক্যাটালগ স্কিমা নিশ্চিত করে যে ক্যাটালগে সমস্ত সংযোজন বা পরিবর্তনগুলি এই নিয়মগুলি মেনে চলে এবং অবৈধ উপাদান, ভুল বৈশিষ্ট্যের ধরন বা ভুল শ্রেণির প্রবর্তনকে বাধা দেয়।

অ্যাক্টিভ ডিরেক্টরীতে, একটি স্কিমা ডিরেক্টরীতে সংরক্ষিত অবজেক্টক্লাস ইনস্ট্যান্সের একটি সেট হিসাবে প্রয়োগ করা হয়। এটি অ্যাক্টিভ ডিরেক্টরি থেকে অনেকগুলি ডিরেক্টরির মধ্যে পৃথক, যা একটি টেক্সট ফাইলে স্কিমা সংরক্ষণ করে যা যখন ডিরেক্টরিটি শুরু হয় তখন পড়া হয়। যখন একটি স্কিমা একটি ডিরেক্টরিতে সংরক্ষণ করা হয়, ব্যবহারকারী অ্যাপ্লিকেশনগুলি এটি অ্যাক্সেস করতে পারে এবং বিদ্যমান বস্তু এবং বৈশিষ্ট্যগুলি সম্পর্কে জানতে পারে। সক্রিয় ডিরেক্টরি স্কিমা গতিশীলভাবে আপডেট করা যেতে পারে: পরিবর্তিত এবং প্রসারিত।

নামস্থান

যেকোন ডিরেক্টরি পরিষেবা প্রথম এবং সর্বাগ্রে ক নামস্থান(নামস্থান)। একটি নেমস্পেস হল এমন কোনো আবদ্ধ এলাকা যেখানে কোনো বস্তুর বৈশিষ্ট্য বা সেই নামের সাথে সম্পর্কিত তথ্য নাম দ্বারা উল্লেখ করা যেতে পারে। একটি নামকে অবজেক্ট রেফারেন্সে রূপান্তর করার প্রক্রিয়াকে বলা হয় নামের রেজোলিউশন।(উদাহরণস্বরূপ, একটি টেলিফোন ডিরেক্টরিতে, একজন গ্রাহকের নাম তার টেলিফোন নম্বর, ঠিকানা ইত্যাদি অনুসন্ধান করতে ব্যবহৃত হয়। একটি ফাইল সিস্টেম হল একটি নামস্থান যেখানে ফাইলটি নিজেই ফাইলের নাম দ্বারা খুঁজে পাওয়া যায়।)

সক্রিয় ডিরেক্টরি ডিরেক্টরি পরিষেবা

Windows 2000 সার্ভার ইনস্টল করার সময় এবং একটি Windows 2000 ডোমেন (অথবা Windows NT 4.0 এর সাথে মিশ্রিত একটি ডোমেন) সংগঠিত করার সময়, আপনার অবশ্যই সাধারণভাবে ডিরেক্টরি পরিষেবাগুলির কিছু মৌলিক ধারণা এবং বিশেষ করে অ্যাক্টিভ ডিরেক্টরি সম্পর্কে স্পষ্ট ধারণা থাকতে হবে। এটি ছাড়া, উইন্ডোজ 2000 সার্ভার সঠিকভাবে কনফিগার করা অসম্ভব, কার্যকরভাবে ডোমেনগুলিকে সংগঠিত করা যাক।

ডোমেইন এবং ডোমেন কন্ট্রোলার

যেকোন ডিরেক্টরি পরিষেবার প্রধান উপাদানগুলি হল একটি ডাটাবেস যাতে প্রাসঙ্গিক তথ্য এবং ব্যবহারকারীদের কাছে ডেটা সরবরাহ করার জন্য এক বা একাধিক প্রোটোকল থাকে।

অ্যাক্টিভ ডাইরেক্টরি সর্বজনীনভাবে অ্যাক্সেসযোগ্য যেকোনো তথ্যের জন্য স্টোরেজ প্রদান করে। অন্যান্য ডিরেক্টরি পরিষেবাগুলির মতো, অ্যাক্টিভ ডিরেক্টরি এটি অ্যাক্সেস করার জন্য তথ্য এবং প্রোটোকল সংরক্ষণের জন্য কিছু প্রক্রিয়া সরবরাহ করে।

অ্যাক্টিভ ডিরেক্টরির গঠন বোঝার জন্য, প্রথমে উইন্ডোজ 2000 এবং পূর্ববর্তী সংস্করণগুলির মধ্যে পার্থক্যগুলি দেখুন। Windows 2000 কম্পিউটারগুলি এখনও ডোমেনে সংগঠিত। ডোমেন ≈এটি একটি সুপরিচিত গ্রুপ প্রশাসন সমাধান যা প্রতিটি ব্যবহারকারীকে একটি নির্দিষ্ট ডোমেনে একটি অ্যাকাউন্ট প্রদান করে। যাইহোক, Windows NT সার্ভার 4.0 এর বিপরীতে, যেখানে ডোমেনগুলিকে সাধারণ স্ট্রিং নাম (NetBIOS নাম) দেওয়া হয়েছিল, Windows 2000 সার্ভারে, প্রতিটি ডোমেনের একটি নাম থাকতে হবে যা ডোমেন নেম সিস্টেম (DNS) ডোমেন নামকরণের নিয়ম অনুসরণ করে। হ্যাঁ, ডোমেইন প্রধান অফিসআপডেট করার সময় একটি নতুন ধরনের নাম পেতে পারে mainqfflce.company.com।প্রতিটি ডোমেইনে, এক বা একাধিক কম্পিউটার অবশ্যই ডোমেন কন্ট্রোলার হিসেবে কাজ করবে। একটি Windows 2000 সার্ভার পরিবেশে, প্রতিটি ডোমেন কন্ট্রোলারে সেই ডোমেনের সক্রিয় ডিরেক্টরি ডাটাবেসের একটি সম্পূর্ণ অনুলিপি থাকে। অ্যাক্টিভ ডিরেক্টরি ক্লায়েন্ট এবং ডাটাবেসের মধ্যে যোগাযোগ সক্ষম করতে এক্সটেন্ডেড স্টোরেজ ইঞ্জিন (ইএসই) নামে কিছু এবং দুটি ভিন্ন প্রোটোকল ব্যবহার করে। একটি ডোমেন কন্ট্রোলার খুঁজে পেতে, ক্লায়েন্ট DNS-এ বর্ণিত প্রোটোকল ব্যবহার করে, বর্তমানে TCP/IP নেটওয়ার্কগুলির জন্য ব্যবহৃত "স্ট্যান্ডার্ড" ডিরেক্টরি পরিষেবা। সক্রিয় ডিরেক্টরিতে ডেটা অ্যাক্সেস করতে, ক্লায়েন্ট লাইটওয়েট ডিরেক্টরি অ্যাক্সেস প্রোটোকল (LDAP) (চিত্র 23.1) ব্যবহার করে।

DNS এবং সক্রিয় ডিরেক্টরি পরিষেবা

বেশিরভাগ আধুনিক TCP/IP নেটওয়ার্কগুলি DNS পরিষেবা ব্যবহার করে, যার মূল উদ্দেশ্য হল সহজে মনে রাখার মতো নামগুলি সমাধান করা company.comআইপি ঠিকানায়। এটি করার জন্য, প্রতিটি DNS সার্ভার কম্পিউটারে সম্পদ তথ্য সহ রেকর্ডের একটি সেট রয়েছে। প্রতিটি রেকর্ডের একটি নির্দিষ্ট প্রকার রয়েছে যা সংরক্ষিত তথ্যের প্রকৃতি এবং উদ্দেশ্য নির্ধারণ করে। উদাহরণস্বরূপ, একটি প্রদত্ত আইপি ঠিকানায় একটি কম্পিউটারের ডোমেন নাম সমাধান করতে একটি A রেকর্ড ব্যবহার করা হয় এবং একটি নির্দিষ্ট মেইল ডোমেনে একটি মেইল সার্ভার সনাক্ত করতে একটি MX রেকর্ড ব্যবহার করা হয়। প্রতিটি ডিএনএস সার্ভার গ্লোবাল ডিএনএস নেমস্পেসে তার স্থান "জানে", যা অমীমাংসিত প্রশ্নগুলিকে অন্যান্য সার্ভারে প্রেরণ করার অনুমতি দেয়। অতএব, অবিলম্বে না হলেও, প্রায় প্রতিটি ক্লায়েন্ট অনুরোধ প্রয়োজনীয় সার্ভার খুঁজে পায় যা প্রয়োজনীয় তথ্য সংরক্ষণ করে।

সক্রিয় ডিরেক্টরি এবং DNS পরিষেবাগুলির একীকরণ তিনটি দিক বিবেচনা করা যেতে পারে:

অ্যাক্টিভ ডিরেক্টরী যেকোন স্ট্যান্ডার্ড, সম্পূর্ণ ডিএনএস সার্ভিস ইমপ্লিমেন্টেশন ব্যবহার করতে পারে; এটিকে উইন্ডোজ 2000 সার্ভারের সাথে অন্তর্ভুক্ত ডিএনএস সার্ভার ব্যবহার করতে হবে না (উদাহরণস্বরূপ, আপনি BIND 8.1.x ব্যবহার করতে পারেন)। যাইহোক, এটি বেছে নেওয়া ভাল, যেহেতু উইন্ডোজ 2000 মডিউলগুলি একে অপরের সাথে আরও সামঞ্জস্যপূর্ণ (স্টোরেজ এবং জোন রেপ্লিকেশন, ইত্যাদি), যেহেতু নির্বাচিত ডিএনএস সার্ভারকে অবশ্যই সর্বশেষ মান মেনে চলতে হবে। উদাহরণস্বরূপ, সক্রিয় ডিরেক্টরির জন্য একটি DNS সার্ভার প্রয়োজন যা SRV রেকর্ড সমর্থন করে। এই ধরনের রেকর্ড (SRV রেকর্ড), RFC 2052 অনুযায়ী, ক্লায়েন্টদের প্রয়োজনীয় নেটওয়ার্ক পরিষেবাগুলি খুঁজে পেতে অনুমতি দেয়। অ্যাক্টিভ ডিরেক্টরিতে, প্রতিটি Windows 2000 ডোমেনের LDAP পরিষেবা একটি DNS SRV রেকর্ড দ্বারা উপস্থাপিত হয়। এই রেকর্ডে ডোমেন কন্ট্রোলারের DNS নাম রয়েছে, যা অ্যাক্টিভ ডিরেক্টরি ক্লায়েন্টরা ডোমেন কন্ট্রোলার কম্পিউটারের IP ঠিকানা খুঁজে পেতে ব্যবহার করতে পারে। একবার সঠিক কন্ট্রোলার আবিষ্কৃত হলে, ক্লায়েন্ট এটিতে সঞ্চিত সক্রিয় ডিরেক্টরি ডেটা অ্যাক্সেস করতে LDAP ব্যবহার করতে পারে।

Windows 2000 সার্ভারও সমর্থন করে গতিশীল হোস্ট নামকরণ পরিষেবা,গতিশীল DNS। RFC 2136 অনুসারে, ডায়নামিক DNS দূরবর্তী সিস্টেম দ্বারা DNS ডাটাবেসের পরিবর্তনের অনুমতি দেওয়ার জন্য DNS প্রোটোকলকে প্রসারিত করে। উদাহরণস্বরূপ, সংযোগ করার সময়, কিছু ডোমেন কন্ট্রোলার নিজের জন্য একটি SRV রেকর্ড যোগ করতে পারে, প্রশাসককে এই ধরনের প্রয়োজন থেকে মুক্ত করে।

LDAP পাতা এবং পাত্রে

একবার DNS ব্যবহার করে সঠিক ডোমেইন কন্ট্রোলার আবিষ্কৃত হলে, LDAP অ্যাক্টিভ ডিরেক্টরি ডেটা অ্যাক্সেস করতে ব্যবহৃত হয়। DNS-এর মতো, LDAP হল একটি IETF স্ট্যান্ডার্ড যা 1980-এর দশকের মাঝামাঝি সময়ে তৈরি করা অত্যাধুনিক কিন্তু ব্যাপকভাবে ব্যবহৃত X.500 ডিরেক্টরি পরিষেবা থেকে প্রাপ্ত নয়। অ্যাক্টিভ ডিরেক্টরি শুধুমাত্র RFC 1777-এ বর্ণিত LDAP প্রোটোকলের সংস্করণ 2 সমর্থন করে না, RFC 2251-এ বর্ণিত সংস্করণ 3-কেও সমর্থন করে। আজ, প্রায় সমস্ত ডিরেক্টরি পরিষেবা প্রদানকারীরা LDAP- সামঞ্জস্যপূর্ণ পণ্য অফার করে, তাই তৃতীয় পক্ষের LDAP ক্লায়েন্টরা LDAP-এ অ্যাক্সেস করতে পারে। সক্রিয় ডিরেক্টরি সার্ভার। LDAP প্রোটোকল টিসিপি/আইপি-র উপরে চলে এবং - প্রোটোকলের নাম অনুসারে - ক্লায়েন্ট কীভাবে একটি ডিরেক্টরি অ্যাক্সেস করতে পারে তা সংজ্ঞায়িত করে। অ্যাক্সেস মেকানিজম ছাড়াও, এই প্রোটোকলটি ডিরেক্টরিতে তথ্যের জন্য নামকরণের নিয়মগুলি প্রয়োগ করে, স্পষ্টভাবে বর্ণনা করে

এই তথ্যের গঠন। ক্লায়েন্টের জন্য, LDAP ডাটাবেসে সংরক্ষিত সমস্ত ডেটা একটি শ্রেণিবদ্ধ ট্রি হিসাবে উপস্থাপন করা হয়। প্রতিটি ট্রি নোড (বস্তু বা উপাদান) হতে পারে ধারক(ধারক), বা পাতা(পাতা)। তাদের মধ্যে পার্থক্যটি বেশ সুস্পষ্ট: পাত্রে অন্যান্য উপাদান থাকতে পারে তবে পাতাগুলি তা পারে না।প্রতিটি উপাদান (ধারক বা শীট) একটি অবজেক্ট ক্লাস প্রতিনিধিত্ব করে যা বৈশিষ্ট্যগুলিকে সংজ্ঞায়িত করে (ও বলা হয় বৈশিষ্ট্য)এই উপাদানের। যেহেতু পাত্র এবং পাতা উভয়েরই বৈশিষ্ট্য রয়েছে, তাই ডিরেক্টরি ট্রিতে সংরক্ষিত তথ্য সমস্ত নোড জুড়ে বিতরণ করা হয়। একটি নির্দিষ্ট অ্যাক্টিভ ডিরেক্টরি ডাটাবেসে থাকা তথ্যের ধরন (অবজেক্ট ক্লাস এবং অ্যাট্রিবিউটের ধরন) সেই ডিরেক্টরির জন্য সংজ্ঞায়িত স্কিমা দ্বারা নির্ধারিত হয়। সক্রিয় ডিরেক্টরিতে, প্রতিটি ডিরেক্টরির স্কিমা সরাসরি ডিরেক্টরিতে সঞ্চিত উপাদানগুলি দ্বারা প্রতিনিধিত্ব করা হয়। মাইক্রোসফ্ট একটি স্ট্যান্ডার্ড স্কিমা সংজ্ঞায়িত করে, তবে ব্যবহারকারী এবং সফ্টওয়্যার বিকাশকারীরা নতুন ক্লাস এবং বৈশিষ্ট্যের ধরন যুক্ত করতে পারেন। ডিরেক্টরি স্কিমা পরিবর্তন করা একটি দরকারী বৈশিষ্ট্য যা সতর্কতার সাথে ব্যবহার করা উচিত কারণ এই ধরনের পরিবর্তনগুলি খুব গুরুত্বপূর্ণ পরিণতি হতে পারে।

অ্যাক্টিভ ডিরেক্টরি স্কিমা বেশ জটিল এবং এতে শত শত অবজেক্ট ক্লাস এবং অ্যাট্রিবিউটের ধরন রয়েছে। কিছু আকর্ষণীয় ক্লাস একটি উদাহরণ হিসাবে নীচে তালিকাভুক্ত করা হয়:

| ব্যবহারকারী ≈ একটি নির্দিষ্ট ডোমেন ব্যবহারকারীকে বর্ণনা করে। এই শ্রেণীর বৈশিষ্ট্যগুলির মধ্যে রয়েছে: canonicalName, userPrincipalName ( পুরো নামব্যবহারকারী), হোমপোস্টাল ঠিকানা, টেলিফোন নম্বর, থাম্বনেইল ফটো। | |

| মুদ্রণ কিউ≈ ক্লায়েন্টকে একটি নির্দিষ্ট প্রিন্টার খুঁজে পেতে অনুমতি দেয়। বৈশিষ্ট্যগুলির মধ্যে রয়েছে অবস্থান, প্রিন্ট স্ট্যাটাস এবং প্রিন্ট ল্যাঙ্গুয়েজ। | |

| কম্পিউটার≈ ডোমেনে একটি নির্দিষ্ট কম্পিউটার সনাক্ত করে। এই শ্রেণীর অনেক বৈশিষ্ট্যের মধ্যে অপারেটিংসিস্টেম, অপারেটিংসিস্টেমসার্ভিসপ্যাক, dNSHostName (DNS হোস্টনাম) এবং মেশিনরোল (এই বৈশিষ্ট্যটি নির্দেশ করে যে কম্পিউটারটি একটি ডোমেন কন্ট্রোলার, একটি সদস্য সার্ভার বা একটি ওয়ার্কস্টেশন)। | |

| প্রাতিষ্ঠানিক একক অংশ≈ একটি নির্দিষ্ট ডোমেনের বিভাজন বর্ণনা করে। সবচেয়ে গুরুত্বপূর্ণ বৈশিষ্ট্য হল oi (সাংগঠনিক ইউনিটের নাম)। সাংগঠনিক ইউনিটগুলি একটি ডোমেনের মধ্যে তথ্য গঠনে একটি গুরুত্বপূর্ণ ভূমিকা পালন করে (এটি একটু পরে বর্ণনা করা হবে)। |

প্রতিটি সক্রিয় ডিরেক্টরি উপাদান, এবং প্রতিটি উপাদানের প্রতিটি বৈশিষ্ট্যের একটি অ্যাক্সেস কন্ট্রোল তালিকা (ACL) থাকে যা নির্দিষ্ট উপাদান এবং বৈশিষ্ট্যগুলি অ্যাক্সেস করার অধিকার এবং ক্ষমতা ব্যবহারকারীদের সংজ্ঞায়িত করে। উদাহরণস্বরূপ, একটি ACL কিছু ব্যবহারকারীকে একটি উপাদানের বৈশিষ্ট্যগুলি পড়ার অনুমতি দিতে পারে, অন্যান্য ব্যবহারকারীদের কিছু বৈশিষ্ট্য পড়তে এবং পরিবর্তন করার অনুমতি দিতে পারে এবং অন্যদেরকে উপাদানটিতে অ্যাক্সেস থেকে বিরত রাখতে পারে। কার্যকরী অ্যাক্সেস নিয়ন্ত্রণ নির্ভরযোগ্য ক্লায়েন্ট প্রমাণীকরণ ছাড়া অসম্ভব; (Kerberos হল IETF দ্বারা তৈরি একটি স্ট্যান্ডার্ড এবং অনেক বিক্রেতাদের দ্বারা সমর্থিত; Windows 2000-এ বিতরণ করা নিরাপত্তার জন্য একটি মূল প্রযুক্তি।)

সক্রিয় ডিরেক্টরিতে নামকরণ প্রক্রিয়া

Windows 2000-এর প্রতিটি ডোমেনের একটি DNS নাম আছে, কিন্তু DNS নামগুলি পৃথক অ্যাক্টিভ ডিরেক্টরি ডাটাবেস এন্ট্রির নাম দেওয়ার জন্য ব্যবহার করা হয় না। LDAP নামগুলির পরিবর্তে একটি ডিরেক্টরি উপাদানের একটি (অথবা খুব কমই একাধিক) বৈশিষ্ট্যগুলিকে সেই উপাদানটির নামকরণের জন্য ব্যবহার করা উচিত, উদাহরণস্বরূপ, একটি বৈশিষ্ট্য (একটি উপাদান) সনাক্ত করতে ব্যবহার করা যেতে পারে৷ ইউজার অবজেক্ট ক্লাস cn; এবং সাংগঠনিক ইউনিট ক্লাসের একটি অবজেক্টের জন্য ou অ্যাট্রিবিউটের মান।

চিত্রে। চিত্র 23.2 BHV-এর জন্য একটি খুব সাধারণ Windows 2000 ডোমেনের একটি অনুমানমূলক কাঠামো দেখায়। ধরা যাক এই কোম্পানির দুটি কাঠামোগত বিভাগ (বিক্রয় বিভাগ এবং সম্পাদকীয় গ্রুপ) এবং কোম্পানির ডোমেন নাম ≈ bhv.com। কার্যকরী দায়িত্ব অনুসারে, সম্পাদকীয় গোষ্ঠীর সদস্যরা প্রশাসন এবং সম্পাদকদের মধ্যে বিভক্ত। প্রায় যেকোনো ডোমেইন নামস্থানকে ভাগ করতে বিভাগ বা সাংগঠনিক ইউনিট (OUs) ব্যবহার করে এবং ডেমো ডোমেনও এর ব্যতিক্রম নয়। ডোমেইন রুটের নীচে দুটি বিভাগ রয়েছে: বিক্রয়(বিক্রয় বিভাগ) এবং দপ্তর(সম্পাদকীয় গোষ্ঠী)। প্রতিটি ইউনিটের নাম তার ou বৈশিষ্ট্যের মান দ্বারা নির্ধারিত হয়।

বিক্রয় বিভাগের নীচে ব্যবহারকারী শ্রেণীর অবজেক্ট রয়েছে। প্রতিটি বস্তুর নাম en (Common-Name) বৈশিষ্ট্য দ্বারা নির্ধারিত হয় এবং এই বস্তুগুলি ডোমেনের ব্যবহারকারীদের সম্পর্কে তথ্য সংরক্ষণ করে। অফিস সাংগঠনিক ইউনিটটি আবার দুটি বিভাগে বিভক্ত: অ্যাডমিনসএবং সম্পাদকদের।নীচে পৃথক কর্মচারীদের জন্য ক্যাটালগ উপাদান রয়েছে, যাদের নামগুলিও কর্মীর বৈশিষ্ট্য দ্বারা নির্ধারিত হয়।

একটি উপাদান সম্পর্কে তথ্য পেতে, যেমন পরিচালক, ক্লায়েন্টকে অবশ্যই এই উপাদানটির অনন্য নাম উল্লেখ করতে হবে, যা বলা হয় স্বতন্ত্র,বা ভিন্ন নাম(বিশিষ্ট নাম)। একটি বিশিষ্ট নাম হল নামের একটি সেট যা ডোমেইন ট্রির মূল থেকে আগ্রহের উপাদানের পথকে প্রতিফলিত করে। পরিচালক উপাদানের জন্য, উদাহরণস্বরূপ, বিশিষ্ট নাম হবে cn=Director, ou=Admms, dc=bhv, dc=eom। নামের শেষ দুটি উপাদানে dc মানে ডোমেইন উপাদানএই উপাদানগুলি LDAP নিয়ম অনুসারে ডোমেনের DNS নাম উপস্থাপন করে। বিশিষ্ট নামগুলি সক্রিয় ডিরেক্টরি ডাটাবেসে নোডগুলিকে স্বতন্ত্রভাবে সনাক্ত করে, কিন্তু তারা "বন্ধুত্বপূর্ণ" নাম নয়। আপনি নামের মধ্যে (cn=, ou=, dc=, ইত্যাদি) সমস্ত বৈশিষ্ট্যের ধরন স্পষ্টভাবে তালিকাভুক্ত করতে পারবেন না, তবে এই নামটি //bhv.com/Admins/Director হিসেবে লিখুন। প্রেরিত LDAP প্যাকেটগুলিতে সর্বদা একটি বিশিষ্ট নাম থাকে, তবে নামের একটি আরও সুবিধাজনক এবং সহজ ফর্ম ব্যবহারকারী ইন্টারফেসে ব্যবহার করা যেতে পারে। একটি বিশিষ্ট নাম ছাড়াও, প্রতিটি ডিরেক্টরি বস্তু আছে আপেক্ষিক বিশিষ্ট নাম(আপেক্ষিক বিশিষ্ট নাম), যা এই বস্তুর নিজেই একটি বৈশিষ্ট্য, এবং গাছের মূল থেকে বস্তুর নামের একটি চেইন হিসাবে গঠিত হয় না। সুতরাং, একটি পরিচালক উপাদানের জন্য, উদাহরণস্বরূপ, আপেক্ষিক বিশিষ্ট নাম হবে cn=Director। এই উপাদানটির মূল বস্তুর জন্য, আপেক্ষিক বিশিষ্ট নামটি হল ou=Admins। অ্যাক্টিভ ডিরেক্টরীতে বেশ কিছু আছে নাম প্রসঙ্গ(নামকরণ প্রসঙ্গ), বা বিভাগ(পার্টিশন), যা সম্পূর্ণ, একটি ডিরেক্টরির সংলগ্ন উপবৃক্ষ এবং প্রতিলিপির বস্তু। প্রতিটি অ্যাক্টিভ ডিরেক্টরি সার্ভারের অন্তত তিনটি নামকরণের প্রসঙ্গ রয়েছে:

ডোমেইন সংস্থা: বন এবং গাছ

Windows 2000 ডোমেইন ডাটাবেস Windows NT 4.0 ডোমেনগুলির সাথে যতটা সম্ভব ছিল তার থেকে উল্লেখযোগ্যভাবে বেশি আইটেম সঞ্চয় করতে পারে, তাই তার নেটওয়ার্কে একাধিক ডোমেন সহ একটি সংস্থা এখন সেগুলিকে একটি ডোমেনে একত্রিত করতে পারে। যাইহোক, কিছু পরিস্থিতিতে এমনকি একটি প্রতিষ্ঠানের একাধিক ডোমেন থাকা উপযোগী। এই ধরনের ক্ষেত্রে, অ্যাক্টিভ ডিরেক্টরি আপনাকে বিভিন্ন উপায়ে ডোমেনগুলিকে গ্রুপ করার অনুমতি দেয় (যদিও এটির প্রয়োজন নেই)।

সংলগ্ন "সংলগ্ন" DNS নাম সহ ডোমেনগুলিকে একত্রিত করা যেতে পারে ডোমেইন ট্রি(ডোমেইন ট্রি), অথবা ডোমেইন ট্রি(চিত্র 23.3)।

এই মত একটি অনুক্রমের মধ্যে ডোমেইন একত্রিত করার সুবিধা কি? রুট ডোমেনে অনুসন্ধান করা সম্ভব হয়, যা চাইল্ড ডোমেনের উপাদানগুলিও পরীক্ষা করে। উপরন্তু, গাছের অন্তর্ভুক্ত সমস্ত ডোমেনের মধ্যে স্বয়ংক্রিয়ভাবে তৈরি দ্বি-মুখী বিশ্বাসের সম্পর্কের উপস্থিতি সমগ্র নেটওয়ার্কের প্রশাসনকে ব্যাপকভাবে সরল করে। আপনি গ্রুপ ডোমেইনও করতে পারেন, না"সংলগ্ন" DNS নাম থাকা। এর ফলে সেখানে থাকবে বন। জংগল(বন), বিভিন্ন ডোমেন এবং/অথবা ডোমেইন ট্রি সমন্বিত। একটি ডোমেন ট্রির মতো, একটি বনের সমস্ত ডোমেন দ্বিমুখী বিশ্বাসের সম্পর্ক দ্বারা সংযুক্ত থাকে এবং একটি সাধারণ স্কিমা, কনফিগারেশন এবং বিশ্বব্যাপী ক্যাটালগ ভাগ করে। একটি ডোমেন ট্রি এবং একটি বনের মধ্যে প্রধান পার্থক্য হল যে গাছের সমস্ত ডোমেনের অবশ্যই "সংলগ্ন" DNS নাম থাকতে হবে, তবে যে ডোমেনগুলি বন তৈরি করে সেগুলির প্রয়োজন নেই৷

বিশ্বাসের সম্পর্ক

Windows 2000 ডোমেইন এবং Windows NT 4.0 ডোমেনগুলির মধ্যে মৌলিক পার্থক্য হল যে সমস্ত Windows 2000 ডোমেইনগুলি Kerberos প্রোটোকল ব্যবহার করে তৈরি করা ট্রানজিটিভ বিশ্বাস সম্পর্ক দ্বারা আন্তঃসংযুক্ত। এই সম্পর্কগুলি ডিফল্টরূপে, স্বয়ংক্রিয়ভাবে প্রতিষ্ঠিত হয় এবং দ্বিমুখী হয়। ট্রানজিটিভিটি বলতে বোঝায় যে একটি গাছের সমস্ত ডোমেইন একে অপরকে বিশ্বাস করে: অর্থাৎ, যদি ডোমেন A ডোমেন B কে বিশ্বাস করে এবং ডোমেন B ডোমেন C কে বিশ্বাস করে, তাহলে ডোমেন Aও ডোমেন B কে বিশ্বাস করে। এই পদ্ধতিটি উচ্চ বজায় রাখার সময় ডোমেনের প্রশাসনকে সহজ করে তোলে। স্তর নিরাপত্তা।

তথ্য অনুসন্ধান করুন:

সূচক এবং গ্লোবাল ক্যাটালগ

LDAP প্রোটোকল ব্যবহার করে, একটি বস্তু (আইটেম) অ্যাক্সেস করা সহজ যদি ক্লায়েন্ট সেই ডোমেনের নাম এবং অবজেক্টের বিশিষ্ট নাম জানে। যদি ক্লায়েন্ট শুধুমাত্র ডোমেইন নাম জানে, কিন্তু বস্তুর বিশিষ্ট নাম না জানে তাহলে কি করবেন? ধরা যাক যে ক্লায়েন্ট শুধুমাত্র কিছু বস্তুর বৈশিষ্ট্যের মান জানে। আপনি শুধুমাত্র বৈশিষ্ট্য মান জেনে সক্রিয় ডিরেক্টরি অনুসন্ধান করতে পারেন. উদাহরণস্বরূপ, একটি ডিরেক্টরি ক্যোয়ারী ব্যবহার করে, আপনি ডিরেক্টর মান সহ ব্যবহারকারী শ্রেণীর সমস্ত অবজেক্ট খুঁজে পেতে পারেন। যেহেতু একটি ডিরেক্টরিতে মোট আইটেমের সংখ্যা বেশ বড় হতে পারে, এই অনুসন্ধানটি ধীর হতে পারে। অনুসন্ধানের গতি বাড়ানোর জন্য, অ্যাক্টিভ ডিরেক্টরি আপনাকে নির্দিষ্ট ধরণের বৈশিষ্ট্যগুলি সূচী করার অনুমতি দেয়।

একটি আরও জটিল কেস: ধরুন ক্লায়েন্ট জানেন যে কোন বনে অনুসন্ধান করতে হবে, কিন্তু সেই বনের কোন ডোমেনে যে বৈশিষ্ট্যটি সন্ধান করছে তা জানে না। প্রদত্ত বৈশিষ্ট্যের জন্য একটি সূচক থাকলেও, বনের প্রতিটি ডোমেন অনুসন্ধান করা সময়সাপেক্ষ হতে পারে। সক্রিয় ডিরেক্টরিতে এই সমস্যাটি সমাধান করার জন্য রয়েছে বিশ্বব্যাপী ক্যাটালগ(গ্লোবাল ক্যাটালগ, জিসি)। একটি নির্দিষ্ট গাছ বা ডোমেনের বনে অন্তর্ভুক্ত সমস্ত ডোমেন একটি সাধারণ, একক গ্লোবাল ডিরেক্টরি ব্যবহার করে, যাতে এই ডোমেনের প্রতিটি উপাদানের একটি অনুলিপি থাকে। যাইহোক, গ্লোবাল ক্যাটালগে প্রতিটি উপাদানের শুধুমাত্র কিছু বৈশিষ্ট্য রয়েছে - যেগুলি বনের "স্কেলে" আগ্রহী হতে পারে। অ্যাক্টিভ ডিরেক্টরিতে প্রতিটি বস্তুর জন্য স্ট্যান্ডার্ড অ্যাট্রিবিউটের একটি সেট রয়েছে যা সর্বদা গ্লোবাল ক্যাটালগে উপস্থিত থাকে, কিন্তু স্ন্যাপ-ইন এর সাহায্যে সক্রিয় ডিরেক্টরি স্কিমা(অ্যাকটিভ ডিরেক্টরি স্কিমা), অ্যাডমিনিস্ট্রেটররা গ্লোবাল ক্যাটালগে সংরক্ষণ করার জন্য তাদের নিজস্ব বৈশিষ্ট্যগুলিও নির্দিষ্ট করতে পারেন (আপনাকে শুধু মনে রাখতে হবে যে স্কিমা পরিবর্তন করার জন্য বনের সমস্ত ডোমেনের জন্য গ্লোবাল ক্যাটালগে সংরক্ষিত বস্তুর সমস্ত বৈশিষ্ট্যের সম্পূর্ণ সিঙ্ক্রোনাইজেশন প্রয়োজন, এবং এটি উল্লেখযোগ্য নেটওয়ার্ক ট্রাফিক সৃষ্টি করতে পারে)। ঐচ্ছিকভাবে, আপনি সার্চের গতি বাড়ানোর জন্য গ্লোবাল ক্যাটালগে অ্যাট্রিবিউটের ধরনও সূচী করতে পারেন।

সার্চ ছাড়াও, গ্লোবাল ক্যাটালগ অ্যাক্টিভ ডিরেক্টরির আরেকটি মূল ক্ষমতা প্রয়োগ করে - নেটওয়ার্ক একক সাইন-অন। ডোমেইন চলমান মধ্যে অধিকাংশ ক্ষেত্রে(নেটিভ) মোড, গ্লোবাল ক্যাটালগ সার্বজনীন গ্রুপ সম্পর্কে তথ্য সঞ্চয় করে, যা বিভিন্ন ডোমেনের সদস্যদের অন্তর্ভুক্ত করতে পারে।

সক্রিয় ডিরেক্টরি ক্লায়েন্ট নেটওয়ার্কের সাথে নিবন্ধন করার সময় এই তথ্য ব্যবহার করা হয়। প্রকৃতপক্ষে, শুধুমাত্র ব্যবহারকারীদের নয়, অ্যাক্টিভ ডিরেক্টরিতে প্রমাণীকৃত সমস্ত বস্তু (উদাহরণস্বরূপ, প্রতিটি কম্পিউটার) গ্লোবাল ক্যাটালগ সার্ভারের সাথে যোগাযোগ করতে হবে। যদি একজন ব্যবহারকারী নিবন্ধন করার সময় বিশ্বব্যাপী ক্যাটালগ উপলব্ধ না হয়, তাহলে সেই ব্যবহারকারী শুধুমাত্র স্থানীয়ভাবে নিবন্ধন করতে সক্ষম হবেন, অনলাইনে নয়। ব্যতিক্রম হল ডোমেন অ্যাডমিন গ্রুপের সদস্যদের জন্য।

ডিফল্টরূপে, বিশ্বব্যাপী ক্যাটালগ স্বয়ংক্রিয়ভাবে তৈরি হয় বনের প্রথম ডোমেন কন্ট্রোলারে। এটি সঞ্চয় করে সম্পূর্ণএটি যে ডোমেনের অন্তর্গত তার জন্য সমস্ত অ্যাক্টিভ ডিরেক্টরি অবজেক্টের একটি অনুলিপি, এবং আংশিকএকটি অনুলিপি (অর্থাৎ, বৈশ্বিক ক্যাটালগ কেবলমাত্র কিছু, সমস্ত নয়, বৈশিষ্ট্যগুলি সঞ্চয় করে) অন্যান্য সমস্ত ডোমেনের অন্তর্গত বস্তুর যা বন তৈরি করে।

গ্লোবাল ক্যাটালগ অবস্থান পরিবর্তন

সার্চ অপারেশন এবং সার্ভিসিং রেজিস্ট্রেশন অনুরোধের জন্য নেটওয়ার্ক এনভায়রনমেন্টের প্রয়োজনীয়তা বিবেচনা করে যেকোনো ডোমেন কন্ট্রোলারকে একটি গ্লোবাল ক্যাটালগ সার্ভার হিসেবে মনোনীত করা যেতে পারে। এই উদ্দেশ্যে সক্রিয় স্ন্যাপ-ইন ব্যবহার করা হয়। ডিরেক্টরি ≈ সাইট থেকে পরিষেবা(অ্যাক্টিভ ডিরেক্টরি সাইট এবং সার্ভিসেস): এটিতে আপনাকে প্রয়োজনীয় ডোমেন কন্ট্রোলার নির্বাচন করতে হবে এবং বৈশিষ্ট্য উইন্ডো খুলতে হবে: NTDS বিন্যাস(NTDS সেটিংস বৈশিষ্ট্য), যেখানে গ্লোবাল চেকবক্স নির্বাচন করুন ক্যাটালগ(গ্লোবাল ক্যাটালগ)। একই সময়ে, নেটওয়ার্কে ইতিমধ্যে বিদ্যমান গ্লোবাল ক্যাটালগ সার্ভারগুলি তাদের স্থিতি বজায় রাখে এবং যদি নেটওয়ার্কে (দুই বা তার বেশি) এই জাতীয় বেশ কয়েকটি সার্ভার থাকে তবে স্বাভাবিক প্রতিলিপি প্রক্রিয়া এবং সময়সূচী ব্যবহার করে তাদের মধ্যে ডেটা প্রতিলিপি শুরু হয়।

প্রতিলিপি

প্রতিলিপিডিরেক্টরিতে ডেটার (প্রতিলিপি, অনুলিপি) (বিভিন্ন কম্পিউটারে ডিরেক্টরির অনুলিপি সংরক্ষণ করা) কর্মক্ষমতা এবং প্রাপ্যতা (নির্ভরযোগ্যতা) বৃদ্ধি করে। অন্যান্য সমস্ত ডিরেক্টরি পরিষেবাগুলির মতো, সক্রিয় ডিরেক্টরি ডেটা প্রতিলিপি করার অনুমতি দেয়। চিত্রে দেখানো হয়েছে। 23.4, যখন একটি ক্লায়েন্ট একটি ডিরেক্টরি এন্ট্রি পরিবর্তন করে, পরিবর্তনগুলি সেই ডোমেনের সমস্ত ডোমেন কন্ট্রোলারে প্রতিলিপি করা হয়। যেহেতু LDAP প্রতিলিপি ক্ষমতা সমর্থন করে না, সক্রিয় ডিরেক্টরি এই কাজটি সম্পন্ন করার জন্য Microsoft দ্বারা তৈরি বিভিন্ন প্রোটোকল ব্যবহার করে।

উইন্ডোজ এনটি সার্ভার 4.0 এর একটি ডিরেক্টরির প্রতিলিপি প্রক্রিয়াও রয়েছে (যা এই পণ্যটিতে অনেক সহজ), যার জন্য ডোমেন কন্ট্রোলার কাজ করে বা , একটি প্রাথমিক ডোমেইন কন্ট্রোলার (PDC), বা একটি ব্যাকআপ ডোমেন কন্ট্রোলার (BDC) হিসাবে। উইন্ডোজ 2000 সার্ভারে এই ধরনের কোন পার্থক্য নেই: একটি একক ধারণা আছে ডোমেন নিয়ন্ত্রক।

এই ধরনের পরিবর্তনের কারণ নিম্নরূপ। Windows NT সার্ভার 4.0-এ, আপনি শুধুমাত্র PDC-তে সংরক্ষিত ডেটার অনুলিপি পরিবর্তন করতে পারেন। বিপরীতে, সক্রিয় ডিরেক্টরি ব্যবহার করে যা বলা হয় মাল্টি-মাস্টার প্রতিলিপি(আক্ষরিক অর্থে ≈ "অনেক প্রাথমিক ডোমেন কন্ট্রোলারের সাথে প্রতিলিপি")। প্রতিটি ডোমেন কন্ট্রোলারের ডোমেন ডাটাবেসের একটি সম্পূর্ণ পঠন/লেখা কপি থাকে। ক্লায়েন্ট যে কোনও অনুলিপি পরিবর্তন করতে পারে, যার পরে সমস্ত পরিবর্তন একই ডোমেনের অন্যান্য কন্ট্রোলারগুলিতে সংরক্ষিত অন্যান্য সমস্ত অনুলিপিতে প্রচারিত হয় (শুধুমাত্র পরিবর্তিত ডিরেক্টরি আইটেমের বৈশিষ্ট্যগুলি অনুলিপি করা হয়)। যদি দুটি ক্লায়েন্ট একই সময়ে একটি উপাদানের একই বৈশিষ্ট্য পরিবর্তন করে, শেষ পরিবর্তনটি রেকর্ড করা হয় (যদিও এটি উল্লেখ করা উচিত যে টাইমস্ট্যাম্পের পরিবর্তে সংস্করণ সংখ্যাগুলি সাধারণত পরিবর্তনগুলির চূড়ান্ত সংস্করণ নির্ধারণ করতে ব্যবহৃত হয়)।

মনে করবেন না যে সক্রিয় ডিরেক্টরি প্রতিলিপি নেটওয়ার্কে প্রচুর ট্র্যাফিক তৈরি করে। প্রথমত, সম্পূর্ণ বস্তু পাঠানো হয় না, কিন্তু শুধুমাত্র পরিবর্তিতগুণাবলী; দ্বিতীয়ত, তথ্য প্রেরণ মধ্যেসাইটগুলি (যেমন, ধীরগতির মাধ্যমে, সাধারণত চ্যানেলগুলি), স্বয়ংক্রিয়ভাবে সংকুচিত হয়।

প্রতিলিপির প্রক্রিয়া এবং কীভাবে এটি পরিচালনা করতে হয় তা বোঝার জন্য, আপনাকে ভূমিকাগুলি স্পষ্টভাবে বুঝতে হবে প্রধান নিয়ামক অপারেশনমাস্টার), পরে এই অধ্যায়ে বর্ণিত হয়েছে।

ওয়েবসাইট

একাধিক ডোমেন কন্ট্রোলার জুড়ে সক্রিয় ডিরেক্টরি ডেটা প্রতিলিপি করা অর্থপূর্ণ। যাইহোক, আসুন কল্পনা করি যে ডোমেনটি একটি বৃহৎ এলাকা জুড়ে অবস্থিত, হতে পারে বিভিন্ন দেশ. এই ধরনের একটি ডোমেনে অনেক ডোমেইন কন্ট্রোলার থাকতে পারে যেগুলি একে অপরের থেকে ব্যাপকভাবে বিচ্ছিন্ন। একটি ডিরেক্টরি পরিষেবা অ্যাক্সেস করা একটি ক্লায়েন্ট একটি রিমোট কন্ট্রোলারের সাথে কাজ করা উচিত নয়, যদি কাছাকাছি একটি থাকে!

অ্যাক্সেস "স্থানীয়করণ" করার জন্য, অ্যাক্টিভ ডিরেক্টরি প্রশাসকদের একটি ডোমেনকে কয়েকটিতে ভাগ করার অনুমতি দেয় সাইট(সাইট), যেমন চিত্রে দেখানো হয়েছে। 23.5। একটি সাইট হল এক বা একাধিক IP সাবনেট যা নেটওয়ার্কের সেই অংশের অংশ যেখানে কম্পিউটারগুলির মধ্যে সংযোগগুলি দ্রুত এবং নির্ভরযোগ্যভাবে তৈরি করা হয়৷ মূলত, সাইটগুলি সমগ্র নেটওয়ার্কের যোগাযোগ চ্যানেলগুলির শারীরিক টপোলজি প্রদর্শন করে। উদাহরণস্বরূপ, ইথারনেট ব্যবহার করে একটি সাইটকে একে অপরের সাথে সংযুক্ত বেশ কয়েকটি সাবনেট তৈরি করা বোধগম্য। যখন একটি ক্লায়েন্ট DNS এর মাধ্যমে একটি ডোমেন কন্ট্রোলার খুঁজে পায়, তখন সেই ডোমেন কন্ট্রোলার নির্ধারণ করে যে ক্লায়েন্টটি সেই কন্ট্রোলারের মতো একই সাইটে আছে কিনা। যদি না হয়, ক্লায়েন্টকে একই সাইটে অবস্থিত অন্য ডোমেন কন্ট্রোলারের কাছে "হস্তান্তর" করা হয়।

সক্রিয় ডিরেক্টরির প্রতিলিপি মূলত এর মধ্যে ঘটে ওয়েবসাইট,মধ্যে না ডোমেইনস্ট্যান্ডার্ড ক্ষেত্রে, একটি সাইটের (ইন্ট্রা-সাইট রেপ্লিকেশন) কম্পিউটারগুলির মধ্যে প্রতিলিপি বিভিন্ন সাইটের কম্পিউটারগুলির মধ্যে (আন্তঃ-সাইট প্রতিলিপি) থেকে প্রায়শই ঘটে। চ্যানেল ব্যান্ডউইথের কারণে প্রশাসকরা কত ঘন ঘন প্রতিলিপি ঘটে তা নিয়ন্ত্রণ করতে পারেন মধ্যেসাইটগুলি ডেটা স্থানান্তর হারের চেয়ে কম ভিতরেসাইট, সাইটের মধ্যে প্রতিলিপি প্রায় সবসময় কম ঘন ঘন হয়. পারফরম্যান্স উন্নত করতে, সাইটগুলির মধ্যে প্রতিলিপি করার সময় স্থানান্তরিত ডেটা সংকুচিত হয়, সাইটগুলির মধ্যে কম গতির লিঙ্কগুলির আরও দক্ষ ব্যবহার করে৷

বেসিক অপারেশন কন্ট্রোলার

ইতিমধ্যে উল্লিখিত হিসাবে, সক্রিয় ডিরেক্টরি মাল্টি-মাস্টার মোডে প্রতিলিপি প্রয়োগ করে। যাইহোক, একটি প্রধান নিয়ামক (একক-মাস্টার) দ্বারা মোডে ডিরেক্টরিতে কিছু পরিবর্তন করা আরও সমীচীন (আরও দক্ষ) অপারেশনের প্রধান নিয়ামক(অপারেশন মাস্টার), যা এই ধরনের সমস্ত পরিবর্তন পরিচালনা করে।

প্রধান অপারেশন কন্ট্রোলার নামক নির্দিষ্ট ফাংশন সম্পাদনের জন্য দায়ী ভূমিকাঅপারেশন কন্ট্রোলার। যেহেতু এই ভূমিকাগুলি একটি ডোমেন বা ফরেস্টের মধ্যে বিভিন্ন ডোমেন কন্ট্রোলারকে বরাদ্দ করা যেতে পারে এবং একটি নিয়ামক থেকে অন্য নিয়ামকের কাছে প্রেরণ করা যেতে পারে, তাদের জন্য একটি ভিন্ন সংজ্ঞা রয়েছে ≈ একটি প্রধান নিয়ামক সহ নমনীয় অপারেশন(নমনীয় একক মাস্টার অপারেশন, FSMO)।

অপারেশন কন্ট্রোলার রোলস (FSMO)

আপনি যখন একটি নতুন ডোমেইন (বনের প্রথম ডোমেন) তৈরি করেন, তখন ডোমেন কন্ট্রোলার, অ্যাক্টিভ ডিরেক্টরি ইনস্টল করার পরে, পাঁচটি ভিন্ন FSMO ভূমিকা গ্রহণ করে যা এটির জন্য রাখা হয়। একটি বড় নেটওয়ার্কে (অনেক কন্ট্রোলার বা ডোমেন সহ) আপনি (কখনও কখনও প্রয়োজন)এই ভূমিকাগুলির কিছু অন্য ডোমেন কন্ট্রোলারে স্থানান্তর করুন। এই ক্ষেত্রে, নির্দিষ্ট ভূমিকা প্রত্যেককে বরাদ্দ করা হয় বন,এবং অন্যদের অবশ্যই উপস্থিত থাকতে হবে ডোমেইন,বনে প্রবেশ করা।

ভূমিকা বন অনন্য

নিম্নলিখিত দুটি ভূমিকা শুধুমাত্র একটি বনের মধ্যে একজন নিয়ন্ত্রকের জন্য বরাদ্দ করা যেতে পারে:

একটি ডোমেনের জন্য অনন্য ভূমিকা

নিম্নলিখিত তিনটি ভূমিকা একটি ডোমেনের মধ্যে শুধুমাত্র একটি নিয়ামককে বরাদ্দ করা যেতে পারে; তারা বনের জন্য বিশ্বব্যাপী নয়:

| হোস্ট RID(রিলেটিভ আইডি মাস্টার, আরআইডি মাস্টার)। যে কন্ট্রোলার এই ভূমিকাটি পূরণ করে তার ডোমেনের সমস্ত কন্ট্রোলারের জন্য আপেক্ষিক শনাক্তকারী (RID) সিকোয়েন্স তৈরি করে। যখন একটি কন্ট্রোলারে "ব্যবহারকারী", "গ্রুপ" বা "কম্পিউটার" ধরণের একটি বস্তু তৈরি করা হয়, তখন এই বস্তুটিকে একটি অনন্য নিরাপত্তা শনাক্তকারী (SID) বরাদ্দ করা হয়, যা SID ডোমেন থেকে গঠিত হয় (এতে তৈরি সমস্ত নিরাপত্তা শনাক্তকারীর জন্য একই সেই ডোমেইন) এবং একটি আপেক্ষিক শনাক্তকারী (ডোমেনে তৈরি প্রতিটি SID-এর জন্য অনন্য)। যখন আপেক্ষিক শনাক্তকারীর পরিসর (পুল) শেষ হয়ে যায়, তখন ডোমেন কন্ট্রোলার কন্ট্রোলার থেকে একটি নতুন পরিসরের অনুরোধ করে যেটি হল RID মাস্টার। | |

| হোস্ট পিডিসি(প্রাথমিক ডোমেন কন্ট্রোলার (পিডিসি) এমুলেটর)। যদি ডোমেনে এমন কম্পিউটার থাকে যেগুলির Windows 2000 ক্লায়েন্ট বা Windows NT ব্যাকআপ ডোমেন কন্ট্রোলার (BDCs) নেই, তাহলে এমুলেটর PDC একটি Windows NT প্রাইমারি ডোমেইন কন্ট্রোলার (PDC) হিসাবে কাজ করে। এটি ক্লায়েন্ট পাসওয়ার্ড পরিবর্তন এবং আপডেট পরিচালনা করে তথ্যের ভিত্তিবিডিসি নিয়ন্ত্রকদের উপর। PDC মাস্টারই প্রথম যে তার ডোমেনের অন্য কোনো ডোমেন কন্ট্রোলারে পাসওয়ার্ড পরিবর্তন করে। ভুল পাসওয়ার্ডের কারণে কোনো ব্যবহারকারী ডোমেন কন্ট্রোলারে প্রমাণীকরণে ব্যর্থ হলে, নিবন্ধন অনুরোধ প্রত্যাখ্যান করার আগে প্রথমে PDC মাস্টারের কাছে নিবন্ধন অনুরোধ পাঠানো হয়। | |

| ইনফ্রাস্ট্রাকচার মাস্টার(ইনফ্রাস্ট্রাকচার মাস্টার)। যে কন্ট্রোলার অবকাঠামো পরিচালনা করে সে সমস্ত ইন্ট্রা-ডোমেন রেফারেন্স অন্যান্য ডোমেনের অবজেক্টের আপডেট করে যখন সেই বস্তুগুলি পরিবর্তন হয়। উদাহরণস্বরূপ, যখন একটি গোষ্ঠীর সদস্যের নাম পরিবর্তিত হয় (এবং এই গোষ্ঠীর সদস্যটি গ্রুপের সাপেক্ষে একটি ভিন্ন ডোমেনে থাকে) বা গ্রুপ থেকে সরানো হয়, তখন অবকাঠামো মাস্টার কন্ট্রোলার গ্রুপ থেকে এই গ্রুপ সদস্যের লিঙ্কগুলি আপডেট করে। লিঙ্ক আপডেট মাল্টি-মাস্টার মোডে প্রতিলিপি করা হয়। যদি ডোমেনে থাকে কিছুডোমেন কন্ট্রোলার, আপনি ডোমেন কন্ট্রোলারকে অবকাঠামো মাস্টার রোল অর্পণ করবেন না যেটি গ্লোবাল ক্যাটালগ হোস্ট করে, এই ক্ষেত্রে, ইনফ্রাস্ট্রাকচার মাস্টার কাজ করবে না কারণ অবজেক্টগুলি পরিবর্তন করা হলে ক্রস-ডোমেন লিঙ্কগুলি আপডেট করা হবে না; . যখন সমস্ত ডোমেন কন্ট্রোলার বিশ্বব্যাপী ক্যাটালগ সার্ভার হয়, তখন কোনটি অবকাঠামোর মাস্টার তা বিবেচ্য নয়। |

FSMO ভূমিকা স্থানান্তর

FSMO ভূমিকা স্থানান্তর করতে, সমগ্র বনের জন্য অনন্য,ব্যবহৃত সরন্জাম সক্রিয় ডিরেক্টরি স্কিমা(অ্যাক্টিভ ডিরেক্টরি স্কিমা) (স্কিমা মাস্টার ভূমিকা বরাদ্দ করতে) এবং সক্রিয় ডিরেক্টরি - ডোমেইন এবং বিশ্বাস(অ্যাক্টিভ ডিরেক্টরি ডোমেইন এবং ট্রাস্ট) (ডোমেন নামকরণ মাস্টার ভূমিকা নির্ধারণ করতে)। সংশ্লিষ্ট স্ন্যাপ-ইন-এর উইন্ডোতে, আপনাকে কাঠামোর মূলের জন্য প্রসঙ্গ মেনুতে কল করতে হবে, কমান্ডটি নির্বাচন করুন একটি ডোমেন কন্ট্রোলারের সাথে সংযোগ করা হচ্ছে(ডোমেন কন্ট্রোলার পরিবর্তন করুন) এবং পছন্দসই ডোমেন কন্ট্রোলারের সাথে সংযোগ করুন। তারপরে প্রসঙ্গ মেনু থেকে কমান্ডটি নির্বাচন করুন ওস্তাদঅপারেশন (অপারেশন মাস্টার) এবং বোতামে ক্লিক করে প্রদর্শিত উইন্ডোতে পরিবর্তন(পরিবর্তন), নির্বাচিত ডোমেন কন্ট্রোলারে ভূমিকা স্থানান্তর নিশ্চিত করুন।

FSMO ভূমিকা অনন্য ডোমেইন ডিএম,স্ন্যাপ-ইন ব্যবহার করে ডোমেন কন্ট্রোলারদের জন্য বরাদ্দ করা হয় সক্রিয় ডিরেক্টরি - কম্পিউটার ব্যবহারকারী(সক্রিয় ডিরেক্টরি ব্যবহারকারী এবং কম্পিউটার), যার উইন্ডোতে আপনাকে কাঠামো প্যানেলে একটি ডোমেন নির্বাচন করতে হবে এবং এর প্রসঙ্গ মেনুতে - হোস্ট কমান্ড অপারেশনএকই নামের জানালা খোলা। এই উইন্ডোতে, IV ট্যাবে, পিডিসিএবং অবকাঠামোআপনি বিদ্যমান অপারেশন মাস্টার দেখতে পারেন এবং ডোমেইন কন্ট্রোলার নির্বাচন করতে পারেন যা উপযুক্ত ভূমিকা পূরণ করবে।

প্রধান অপারেশন কন্ট্রোলারের ব্যর্থতা

একটি বৈধ প্রশ্ন উঠতে পারে: যদি থাকে তাহলে কি হবে একমাত্র(যেহেতু এটি এফএসএমও ধারণার অন্তর্নিহিত) ডোমেইন বা ফরেস্টে একটি প্রাথমিক অপারেশন কন্ট্রোলার আছে যা একটি নির্দিষ্ট ভূমিকা পালন করে? কিভাবে নেটওয়ার্ক ফল্ট সহনশীলতা নিশ্চিত করা হবে? কিছু অপারেশন কন্ট্রোলার ভূমিকা নেটওয়ার্ক আপ এবং চলমান রাখা খুবই গুরুত্বপূর্ণ. অন্যান্য অপারেশন কন্ট্রোলারগুলি সমস্যা ছাড়াই দীর্ঘ সময়ের জন্য অনুপস্থিত থাকতে পারে: নেটওয়ার্কে কিছু ক্রিয়াকলাপ সঞ্চালিত হলেই ব্যর্থতা লক্ষ্য করা যায়।

সম্পূর্ণ নেটওয়ার্ক কার্যকারিতা পুনরুদ্ধার করার জন্য আমরা বিশদভাবে বর্ণনা করব না যে কোনও কারণে যদি কিছু প্রধান অপারেশন কন্ট্রোলার অনুপলব্ধ হয় তবে এর ভূমিকা হতে পারে; ক্যাপচার(জব্দ), অর্থাৎ জোরপূর্বক অন্য ডোমেন কন্ট্রোলারে স্থানান্তর করুন।

সক্রিয় ডিরেক্টরিতে API

অনেক নেটওয়ার্ক রিসোর্স ডিরেক্টরি রয়েছে, যেমন LDAP ডিরেক্টরি, অ্যাক্টিভ ডিরেক্টরি, ব্যানিয়ান স্ট্রিটটক, মাইক্রোসফ্ট উইন্ডোজ এনটি ডিরেক্টরি পরিষেবা, নভেল ডিরেক্টরি পরিষেবা, এবং অ্যাপ্লিকেশন-নির্দিষ্ট ডিরেক্টরি যেমন Lotus Notes, cc:Mail, বা Microsoft Exchange। এই সমস্ত ডিরেক্টরি পরিষেবাগুলির নিজস্ব প্রোগ্রামিং ইন্টারফেস রয়েছে, যা উভয় ডিরেক্টরিগুলির প্রশাসনকে জটিল করে তোলে (কারণ প্রতিটি ডিরেক্টরি আলাদাভাবে পরিচালিত হয়) এবং সংস্থায় ব্যবহৃত ডিরেক্টরিগুলি অ্যাক্সেস করে এমন এন্টারপ্রাইজ অ্যাপ্লিকেশন তৈরি করা।

মাইক্রোসফ্ট অ্যাক্টিভ ডিরেক্টরি সার্ভিস ইন্টারফেস (ADSI) ব্যবহারে সমস্যার সমাধান দেখতে পায় - COM প্রোগ্রামিং ইন্টারফেসের একটি সেট যার সাথে ব্যবহারকারী এবং স্বাধীন সফ্টওয়্যার বিক্রেতারা (ISVs) নিবন্ধন, অ্যাক্সেস করার জন্য একটি একক, সু-পরিকল্পিত ইন্টারফেস ব্যবহার করতে পারে। এবং এই পরিষেবাগুলির বিভিন্ন ডিরেক্টরি পরিষেবাগুলি অ্যাক্সেস করা।

সবচেয়ে সাধারণ এবং খোলা ডাটাবেস অ্যাক্সেস ইন্টারফেসগুলির মধ্যে একটি হল ওপেন ডেটা বেস কানেক্টিভিটি (ODBC)। এই ইন্টারফেসটি প্রায় সমস্ত রিলেশনাল ডাটাবেস দ্বারা সমর্থিত। ADSI কে "ডিরেক্টরি পরিষেবার জন্য ODBC" হিসাবে ভাবা যেতে পারে৷ ADSI আপনাকে প্রক্রিয়া তৈরি করতে দেয় (যাকে বলা হয় ADSI সরবরাহকারী, ADSI-প্রদানকারী) একটি নির্দিষ্ট ডিরেক্টরি প্রকারের তথ্যে অ্যাক্সেস। ADSI ব্যবহার করে লিখিত অ্যাপ্লিকেশনগুলি ADSI প্রদানকারী যেকোন ডিরেক্টরি পরিষেবার সাথে কাজ করবে। এটি বিভিন্ন ডিরেক্টরি ব্যবহার করার সমস্যার একটি উন্মুক্ত, সর্বজনীন সমাধান প্রদান করে (চিত্র 23.6)। Windows NT সার্ভার 4.0 এর ইতিমধ্যে বেশ কয়েকটি বিক্রেতা রয়েছে

ADSI বিভিন্ন ডিরেক্টরি পরিষেবার জন্য, এবং Windows 2000 সার্ভারে সক্রিয় ডিরেক্টরির জন্য একটি ADSI প্রদানকারী রয়েছে।

ADSI COM অবজেক্ট মডেলের উপর ভিত্তি করে, যা ডিরেক্টরি অ্যাক্সেস স্ক্রিপ্ট লেখা সহজ করে। উদাহরণস্বরূপ, একজন প্রশাসক নির্দিষ্ট অ্যাক্টিভ ডিরেক্টরি আইটেমগুলিতে মান নির্ধারণের জন্য একটি স্ক্রিপ্ট তৈরি করতে পারে। সফ্টওয়্যার বিকাশকারীরা এই API ব্যবহার করতে পারেন, উদাহরণস্বরূপ, ক্যাটালগ আইটেম বিশ্লেষণ করতে। নিম্ন-স্তরের C/C++ প্রোগ্রামিংয়ের জন্য, অ্যাক্টিভ ডিরেক্টরিতে একটি স্ট্যান্ডার্ড LDAP APIও রয়েছে, যা C ফাংশন কলগুলির একটি সেট হিসাবে সংজ্ঞায়িত করা হয়েছে এবং RFC 1823-এ বর্ণনা করা হয়েছে। ADSI ইন্টারফেসগুলি ওপেন ডিরেক্টরি সার্ভিস ইন্টারফেস (ODSI) উপাদানগুলির মধ্যে একটি। উইন্ডোজ ওপেন সার্ভিসেস আর্কিটেকচারে (WOSA, ওপেন সার্ভিসেস আর্কিটেকচার) উইন্ডোজ সার্ভিসেস) স্পষ্টতার জন্য, ADSI এর প্রধান সুবিধাগুলি টেবিলে তালিকাভুক্ত করা হয়েছে। 23.1।

সারণি 23.1.অ্যাক্টিভ ডিরেক্টরি সার্ভিস ইন্টারফেসের সুবিধা (ADSI)|

চারিত্রিক |

সুবিধাদি |

|

উন্মুক্ততা |

যেকোনো ডিরেক্টরি পরিষেবা প্রদানকারী একটি ADSI-প্রদানকারী তৈরি করতে পারে; ব্যবহারকারীরা পূর্ণ প্রশাসনিক ক্ষমতা বজায় রেখে যে কোনো ডিরেক্টরি পরিষেবা বেছে নিতে পারেন। |

|

ডিরেক্টরি সেবা স্বাধীনতা |

প্রশাসনিক সরঞ্জামগুলি একটি নির্দিষ্ট ডিরেক্টরি পরিষেবার সাথে আবদ্ধ নয় এবং একটি একক অ্যাপ্লিকেশন একাধিক ডিরেক্টরির সাথে কাজ করতে পারে। এটি প্রোগ্রাম ডিজাইন এবং রক্ষণাবেক্ষণের খরচ হ্রাস করে |

|

জাভা সমর্থন |

Java COM ADS অবজেক্ট ব্যবহার করে! ডিরেক্টরি পরিষেবাগুলিতে সহজ অ্যাক্সেস সহ অ্যাপলেট এবং জাভা অ্যাপ্লিকেশনগুলি প্রদান করে |

|

নিরাপত্তা |

ADSI প্রমাণীকরণ (প্রমাণিকরণ মডেল) এবং অনুমোদন (অনুমোদন মডেল) সফ্টওয়্যার মডেল সমর্থন করে |

|

সহজ প্রোগ্রামিং মডেল |

আপনি একটি নির্দিষ্ট ডিরেক্টরি পরিষেবা বিক্রেতার API এর বিশদ বিবরণ না দিয়ে প্রশাসনিক এবং অন্যান্য ডিরেক্টরি-ভিত্তিক প্রোগ্রাম তৈরি করতে পারেন |

|

OLE অটোমেশন সার্ভার |

ডিরেক্টরির সাথে কাজ করে এমন অ্যাপ্লিকেশন তৈরি করতে, আপনি যেকোনও OLE অটোমেশন কন্ট্রোলার ডেভেলপমেন্ট টুল ব্যবহার করতে পারেন (ভিজ্যুয়াল বেসিক, PERL, Rexx, C/C++ এবং অন্যান্য)। অ্যাডমিনিস্ট্রেটর এবং ডেভেলপাররা তাদের পরিচিত যেকোনো ডিজাইন টুল ব্যবহার করতে পারেন, যা তাদের উৎপাদনশীলতা বাড়ায় |

|

ফাংশন বড় সেট |

একই ADSI মডেলগুলি জটিল অ্যাপ্লিকেশনগুলিতে সহজ স্ক্রিপ্ট লিখতে ব্যবহার করা যেতে পারে |

|

এক্সটেনসিবিলিটি |

ডিরেক্টরি পরিষেবা প্রদানকারী, ISV এবং শেষ ব্যবহারকারীরা ইন্টারফেসগুলি উন্নত করতে বা নির্দিষ্ট প্রয়োজনীয়তাগুলি পূরণ করতে ADSI-তে নতুন বস্তু এবং ফাংশন যোগ করতে পারেন। |

সক্রিয় ডিরেক্টরি এবং শিল্প মানদণ্ড (RFC)

টেবিলে বিভাগ 23.2 সক্রিয় ডিরেক্টরি ডিরেক্টরি পরিষেবা এবং Windows 2000 সার্ভারের সাথে অন্তর্ভুক্ত DNS সার্ভার দ্বারা বাস্তবায়িত কিছু প্রধান মান তালিকাভুক্ত করে।

সারণি 23.2।সক্রিয় ডিরেক্টরি এবং DNS সম্পর্কিত মন্তব্যের জন্য অনুরোধ (RFCs) উইন্ডোজ নেটওয়ার্ক অ্যাডমিনিস্ট্রেটরদের সাথে পরিচিত হওয়া এড়াতে পারে না। এই পর্যালোচনা নিবন্ধটি সক্রিয় ডিরেক্টরি কী এবং সেগুলি কীসের সাথে ব্যবহার করা হয় তার উপর ফোকাস করবে।

উইন্ডোজ নেটওয়ার্ক অ্যাডমিনিস্ট্রেটরদের সাথে পরিচিত হওয়া এড়াতে পারে না। এই পর্যালোচনা নিবন্ধটি সক্রিয় ডিরেক্টরি কী এবং সেগুলি কীসের সাথে ব্যবহার করা হয় তার উপর ফোকাস করবে।

সুতরাং, অ্যাক্টিভ ডিরেক্টরি হল মাইক্রোসফ্ট থেকে একটি ডিরেক্টরি পরিষেবা বাস্তবায়ন। এই ক্ষেত্রে, একটি ডিরেক্টরি পরিষেবা মানে একটি সফ্টওয়্যার প্যাকেজ যা সিস্টেম অ্যাডমিনিস্ট্রেটরকে নেটওয়ার্ক সংস্থান যেমন শেয়ার্ড ফোল্ডার, সার্ভার, ওয়ার্কস্টেশন, প্রিন্টার, ব্যবহারকারী এবং গোষ্ঠীগুলির সাথে কাজ করতে সহায়তা করে।

অ্যাক্টিভ ডিরেক্টরীতে অবজেক্টের সমন্বয়ে একটি শ্রেণিবদ্ধ কাঠামো রয়েছে। সমস্ত বস্তু তিনটি প্রধান বিভাগে বিভক্ত করা হয়.

- ব্যবহারকারী এবং কম্পিউটার অ্যাকাউন্ট;

- সম্পদ (উদাহরণস্বরূপ, প্রিন্টার);

- পরিষেবা (উদাহরণস্বরূপ, ইমেল)।

প্রতিটি বস্তুর একটি স্বতন্ত্র নাম রয়েছে এবং এর বেশ কয়েকটি বৈশিষ্ট্য রয়েছে। বস্তুগুলিকে গোষ্ঠীভুক্ত করা যায়।

ব্যবহারকারীর বৈশিষ্ট্য

ব্যবহারকারীর বৈশিষ্ট্য সক্রিয় ডিরেক্টরির একটি বন কাঠামো আছে। বনে ডোমেইন ধারণ করে এমন অনেক গাছ রয়েছে। ডোমেন, ঘুরে, উপরে উল্লিখিত বস্তু ধারণ করে।

সক্রিয় ডিরেক্টরি গঠন

সক্রিয় ডিরেক্টরি গঠন সাধারণত, একটি ডোমেনের অবজেক্টগুলিকে সাংগঠনিক ইউনিটে গোষ্ঠীভুক্ত করা হয়। বিভাগগুলি একটি ডোমেনের মধ্যে একটি শ্রেণিবিন্যাস তৈরি করতে কাজ করে (সংস্থা, আঞ্চলিক বিভাগ, বিভাগ, ইত্যাদি)। ভৌগলিকভাবে ছড়িয়ে থাকা সংস্থাগুলির জন্য এটি বিশেষভাবে গুরুত্বপূর্ণ। একটি কাঠামো তৈরি করার সময়, যতটা সম্ভব কম ডোমেন তৈরি করার পরামর্শ দেওয়া হয়, প্রয়োজনে আলাদা বিভাগ তৈরি করা। তাদের উপরই গোষ্ঠী নীতি প্রয়োগ করা বোধগম্য।

ওয়ার্কস্টেশন বৈশিষ্ট্য

ওয়ার্কস্টেশন বৈশিষ্ট্য অ্যাক্টিভ ডিরেক্টরি গঠনের আরেকটি উপায় হল সাইট. সাইটগুলি হল একটি ভৌত পদ্ধতি, যৌক্তিক নয়, নেটওয়ার্ক সেগমেন্টের উপর ভিত্তি করে গ্রুপিং।

ইতিমধ্যে উল্লিখিত হিসাবে, সক্রিয় ডিরেক্টরিতে প্রতিটি বস্তুর একটি অনন্য নাম রয়েছে। উদাহরণস্বরূপ, একটি প্রিন্টার HPLaserJet4350dtn, যা বিভাগে অবস্থিত আইনজীবীএবং ডোমেনে primer.ruএকটি নাম থাকবে CN=HPLaserJet4350dtn,OU=আইনজীবী,DC=প্রাইমার,DC=ru. সিএনএকটি সাধারণ নাম OU- বিভাগ, ডিসি— ডোমেইন অবজেক্ট ক্লাস। একটি বস্তুর নামের এই উদাহরণের চেয়ে অনেক বেশি অংশ থাকতে পারে।

একটি বস্তুর নাম লেখার আরেকটি ফর্ম এই মত দেখায়: primer.ru/Lawyers/HPLaserJet4350dtn. এছাড়াও, প্রতিটি বস্তুর একটি বিশ্বব্যাপী অনন্য শনাক্তকারী রয়েছে ( GUID) একটি অনন্য এবং অপরিবর্তনীয় 128-বিট স্ট্রিং যা সক্রিয় ডিরেক্টরিতে লুকআপ এবং প্রতিলিপির জন্য ব্যবহৃত হয়। কিছু বস্তুর একটি UPN আছে ( ইউপিএন) বিন্যাসে অবজেক্ট@ডোমেইন.

অ্যাক্টিভ ডিরেক্টরি কী এবং কেন এটি উইন্ডোজ-ভিত্তিক স্থানীয় নেটওয়ার্কগুলিতে প্রয়োজন তার একটি সংক্ষিপ্ত বিবরণ এখানে রয়েছে। পরিশেষে, এটা বলা বোধগম্য যে প্রশাসকের কাছে দূরবর্তী অবস্থান থেকে সক্রিয় ডিরেক্টরির সাথে কাজ করার ক্ষমতা রয়েছে উইন্ডোজ 7 (KB958830) এর জন্য রিমোট সার্ভার অ্যাডমিনিস্ট্রেশন টুল(ডাউনলোড করুন) এবং Windows 8.1 (KB2693643) এর জন্য রিমোট সার্ভার অ্যাডমিনিস্ট্রেশন টুলস (ডাউনলোড করুন).

2002 সালে, আমার প্রিয় বিশ্ববিদ্যালয়ের কম্পিউটার বিজ্ঞান বিভাগের করিডোর ধরে হাঁটার সময়, আমি "এনটি সিস্টেম" অফিসের দরজায় একটি তাজা পোস্টার দেখেছিলাম। পোস্টারে ব্যবহারকারীর অ্যাকাউন্টের আইকনগুলিকে গোষ্ঠীতে বিভক্ত করা হয়েছে, যেখান থেকে তীরগুলি অন্য আইকনের দিকে নিয়ে যায়৷ এই সমস্তগুলি পরিকল্পনাগতভাবে একটি নির্দিষ্ট কাঠামোতে একত্রিত হয়েছিল, একটি একক সাইন-অন সিস্টেম, অনুমোদন এবং এর মতো কিছু সম্পর্কে লেখা হয়েছিল। আমি এখন যতদূর বুঝি, সেই পোস্টারে স্থাপত্য চিত্রিত হয়েছে উইন্ডোজ সিস্টেমএনটি 4.0 ডোমেন এবং উইন্ডোজ 2000 সক্রিয় ডিরেক্টরি। সেই মুহূর্ত থেকে অ্যাক্টিভ ডিরেক্টরির সাথে আমার প্রথম পরিচিতি শুরু হয় এবং অবিলম্বে শেষ হয়, কারণ তখন একটি কঠিন অধিবেশন ছিল, একটি মজার ছুটি ছিল, তারপরে একজন বন্ধু ফ্রিবিএসডি 4 এবং রেড হ্যাট লিনাক্স ডিস্কগুলি ভাগ করে নিয়েছিল এবং পরের কয়েক বছর ধরে আমি বিশ্বের মধ্যে ডুবে যাই। ইউনিক্স-এর মতো সিস্টেমের, কিন্তু আমি পোস্টারের বিষয়বস্তু ভুলে যাইনি।

আমাকে উইন্ডোজ সার্ভার প্ল্যাটফর্মের উপর ভিত্তি করে সিস্টেমগুলিতে ফিরে যেতে হয়েছিল এবং যখন আমি এমন একটি কোম্পানির জন্য কাজ করতে চলে যাই যেখানে পুরো আইটি পরিকাঠামোর পরিচালনা অ্যাক্টিভ ডিরেক্টরির উপর ভিত্তি করে ছিল তখন তাদের সাথে আরও পরিচিত হতে হয়েছিল। আমার মনে আছে যে সেই কোম্পানির প্রধান প্রশাসক প্রতি মিটিংয়ে কিছু অ্যাক্টিভ ডিরেক্টরি বেস্ট প্র্যাকটিস সম্পর্কে কিছু না কিছু পুনরাবৃত্তি করতে থাকেন। এখন, অ্যাক্টিভ ডিরেক্টরির সাথে পর্যায়ক্রমিক যোগাযোগের 8 বছর পরে, আমি এটি কীভাবে কাজ করে তা বেশ ভালভাবে বুঝতে পারি এই সিস্টেমএবং অ্যাক্টিভ ডিরেক্টরির সর্বোত্তম অভ্যাসগুলি কী কী।

আপনি সম্ভবত ইতিমধ্যে অনুমান করেছেন, আমরা সক্রিয় ডিরেক্টরি সম্পর্কে কথা বলব।

এই বিষয়ে আগ্রহী যে কেউ বিড়াল স্বাগত জানাই.

এই সুপারিশগুলি Windows 7 থেকে শুরু করে ক্লায়েন্ট সিস্টেমের জন্য বৈধ, এবং Windows Server 2008/R2 স্তরে এবং উচ্চতর ডোমেন এবং ফরেস্টগুলির জন্য।

প্রমিতকরণ

অ্যাক্টিভ ডিরেক্টরির জন্য পরিকল্পনা শুরু করা উচিত আপনার মান উন্নয়নের মাধ্যমে বস্তুর নামকরণ এবং ডিরেক্টরিতে তাদের অবস্থান। এটি একটি নথি তৈরি করা প্রয়োজন যা সমস্ত প্রয়োজনীয় মানগুলি সংজ্ঞায়িত করে। অবশ্যই, এটি আইটি পেশাদারদের জন্য একটি মোটামুটি সাধারণ সুপারিশ। নীতি "প্রথমে আমরা ডকুমেন্টেশন লিখি, এবং তারপরে আমরা এই ডকুমেন্টেশন ব্যবহার করে একটি সিস্টেম তৈরি করি" খুব ভাল, কিন্তু এটি অনেক কারণেই বাস্তবে খুব কমই প্রয়োগ করা হয়। এই কারণগুলির মধ্যে সাধারণ মানুষের অলসতা বা উপযুক্ত যোগ্যতার অভাব বাকি কারণগুলি প্রথম দুটি থেকে উদ্ভূত।

আমি সুপারিশ করছি যে আপনি প্রথমে ডকুমেন্টেশন লিখুন, এটি নিয়ে চিন্তা করুন এবং শুধুমাত্র তারপর প্রথম ডোমেন কন্ট্রোলার ইনস্টল করার সাথে এগিয়ে যান।

একটি উদাহরণ হিসাবে, আমি অ্যাক্টিভ ডিরেক্টরি অবজেক্টের নামকরণের মানগুলির উপর নথির একটি বিভাগ দেব।

বস্তুর নামকরণ।

- ব্যবহারকারী গ্রুপের নাম অবশ্যই GRUS_ (GR - গ্রুপ, US - ব্যবহারকারী) উপসর্গ দিয়ে শুরু হবে

- কম্পিউটার গ্রুপের নাম অবশ্যই GRCP_ (GR - Group, CP - Computers) উপসর্গ দিয়ে শুরু হতে হবে

- অথরিটি গ্রুপের প্রতিনিধিদের নাম অবশ্যই GRDL_ (GR - গ্রুপ, DL - প্রতিনিধি) উপসর্গ দিয়ে শুরু হবে

- রিসোর্স অ্যাক্সেস গ্রুপের নাম অবশ্যই GRRS_ (GR - গ্রুপ, RS - রিসোর্স) উপসর্গ দিয়ে শুরু হবে

- নীতির জন্য গোষ্ঠীর নাম অবশ্যই GPUS_, GPCP_ (GP - গ্রুপ নীতি, US - ব্যবহারকারী, CP - কম্পিউটার) উপসর্গ দিয়ে শুরু হতে হবে

- ক্লায়েন্ট কম্পিউটারের নামের মধ্যে অবশ্যই প্রতিষ্ঠানের নাম থেকে দুই বা তিনটি অক্ষর থাকতে হবে, তারপরে একটি হাইফেন দ্বারা পৃথক করা সংখ্যা, উদাহরণস্বরূপ, nnt-01।

- সার্ভারের নাম শুধুমাত্র দুটি অক্ষর দিয়ে শুরু হতে হবে, একটি হাইফেন দ্বারা অনুসরণ করা হবে এবং সার্ভারের ভূমিকা এবং এর সংখ্যা দ্বারা অনুসরণ করা হবে, উদাহরণস্বরূপ, nn-dc01৷

ডকুমেন্টেশন লেখার জন্য আপনার পদ্ধতি খুব পুঙ্খানুপুঙ্খ হওয়া উচিত, এটি আপনাকে সংরক্ষণ করবে অনেকভবিষ্যতে সময়।

যতটা সম্ভব সবকিছু সহজ করুন, ভারসাম্য অর্জনের চেষ্টা করুন

একটি সক্রিয় ডিরেক্টরি তৈরি করার সময়, ভারসাম্য অর্জনের নীতি অনুসরণ করা প্রয়োজন, সহজ এবং বোধগম্য প্রক্রিয়া বেছে নেওয়া।

ভারসাম্যের নীতি হল সমাধানের সর্বাধিক সরলতার সাথে প্রয়োজনীয় কার্যকারিতা এবং নিরাপত্তা অর্জন করা।

সিস্টেমটি তৈরি করার চেষ্টা করা প্রয়োজন যাতে এর কাঠামোটি সবচেয়ে অনভিজ্ঞ প্রশাসক বা এমনকি ব্যবহারকারীর কাছে বোধগম্য হয়। উদাহরণস্বরূপ, এক সময়ে বেশ কয়েকটি ডোমেনের একটি বন কাঠামো তৈরি করার সুপারিশ ছিল। তদুপরি, শুধুমাত্র মাল্টি-ডোমেন স্ট্রাকচারই নয়, বেশ কয়েকটি বনের কাঠামোও স্থাপন করার সুপারিশ করা হয়েছিল। সম্ভবত এই সুপারিশটি "বিভক্ত করুন এবং জয় করুন" নীতির কারণে বা মাইক্রোসফ্ট সবাইকে বলেছে যে ডোমেনটি নিরাপত্তা সীমানা এবং সংস্থাকে ডোমেনে বিভক্ত করার মাধ্যমে, আমরা পৃথক কাঠামো পেতে পারি যা পৃথকভাবে নিয়ন্ত্রণ করা সহজ। কিন্তু অনুশীলন দেখানো হয়েছে, একক-ডোমেন সিস্টেম বজায় রাখা এবং নিয়ন্ত্রণ করা সহজ, যেখানে নিরাপত্তা সীমানা ডোমেনের পরিবর্তে সাংগঠনিক ইউনিট (OUs)। অতএব, জটিল মাল্টি-ডোমেন স্ট্রাকচার তৈরি করা এড়িয়ে চলুন;

অবশ্যই, আপনার ধর্মান্ধতা ছাড়াই কাজ করা উচিত - যদি বেশ কয়েকটি ডোমেন ছাড়া করা অসম্ভব হয় তবে আপনাকে বনের সাথেও বেশ কয়েকটি ডোমেন তৈরি করতে হবে। প্রধান জিনিস হল আপনি বুঝতে পারেন আপনি কি করছেন এবং এটি কি হতে পারে।

এটা বোঝা গুরুত্বপূর্ণ যে একটি সাধারণ সক্রিয় ডিরেক্টরি পরিকাঠামো পরিচালনা এবং নিরীক্ষণ করা সহজ। আমি এমনকি বলব যে সহজ, নিরাপদ।

সরলীকরণ নীতি প্রয়োগ করুন। ভারসাম্য অর্জনের চেষ্টা করুন।

নীতি অনুসরণ করুন - "বস্তু - গোষ্ঠী"

এই অবজেক্টের জন্য একটি গ্রুপ তৈরি করে অ্যাক্টিভ ডিরেক্টরি অবজেক্ট তৈরি করা শুরু করুন এবং গ্রুপে প্রয়োজনীয় অধিকার বরাদ্দ করুন। এর একটি উদাহরণ তাকান. আপনাকে একটি প্রধান প্রশাসক অ্যাকাউন্ট তৈরি করতে হবে। প্রথমে হেড অ্যাডমিনস গ্রুপ তৈরি করুন এবং শুধুমাত্র তারপর নিজেই অ্যাকাউন্ট তৈরি করুন এবং এই গ্রুপে যোগ করুন। হেড অ্যাডমিন গ্রুপে প্রধান প্রশাসকের অধিকার বরাদ্দ করুন, উদাহরণস্বরূপ, এটি ডোমেন অ্যাডমিন গ্রুপে যুক্ত করে। এটি প্রায় সর্বদা দেখা যায় যে কিছু সময়ের পরে অন্য একজন কর্মচারী কাজ করতে আসে যার অনুরূপ অধিকারের প্রয়োজন হয় এবং বিভিন্ন সক্রিয় ডিরেক্টরি বিভাগে অধিকার অর্পণ করার পরিবর্তে, তাকে কেবল প্রয়োজনীয় গোষ্ঠীতে যুক্ত করা সম্ভব হবে যার জন্য সিস্টেম ইতিমধ্যে ভূমিকা নির্ধারণ করেছে। এবং প্রয়োজনীয় ক্ষমতা অর্পণ করা হয়।

আরও একটি উদাহরণ। সিস্টেম অ্যাডমিনিস্ট্রেটর গ্রুপে ব্যবহারকারীদের সাথে আপনাকে OU-তে অধিকার অর্পণ করতে হবে। প্রশাসক গোষ্ঠীকে সরাসরি অধিকার অর্পণ করবেন না, তবে GRDL_OUname_Operator_Accounts এর মতো একটি বিশেষ গোষ্ঠী তৈরি করুন যেখানে আপনি অধিকার প্রদান করেন৷ তারপর শুধুমাত্র GRDL_OUName_Operator_Accounts গ্রুপে দায়ী প্রশাসকদের গ্রুপ যোগ করুন। এটি অবশ্যই ঘটবে যে অদূর ভবিষ্যতে আপনাকে এই OU এর অধিকারগুলি প্রশাসকদের অন্য গ্রুপের কাছে অর্পণ করতে হবে। এবং এই ক্ষেত্রে, আপনি GRDL_OUName_Operator_Accounts প্রতিনিধি দলে অ্যাডমিনিস্ট্রেটর ডেটা গ্রুপ যোগ করবেন।

আমি নিম্নলিখিত গ্রুপ গঠন প্রস্তাব.

- ব্যবহারকারী গোষ্ঠী (GRUS_)

- অ্যাডমিন গ্রুপ (GRAD_)

- প্রতিনিধি দল (GRDL_)

- পলিসি গ্রুপ (GRGP_)

- সার্ভার গ্রুপ (GRSR_)

- ক্লায়েন্ট কম্পিউটারের গ্রুপ (GRCP_)

- শেয়ারড রিসোর্স অ্যাক্সেস গ্রুপ (GRRS_)

- প্রিন্টার অ্যাক্সেস গ্রুপ (GRPR_)

গোষ্ঠীর জন্য ভূমিকার সংখ্যা সীমিত করে ভারসাম্য বজায় রাখুন এবং মনে রাখবেন যে গোষ্ঠীর নামটি আদর্শভাবে তার ভূমিকাকে সম্পূর্ণরূপে বর্ণনা করতে হবে।

OU স্থাপত্য।

একটি OU এর আর্কিটেকচারটি প্রথমে নিরাপত্তার দৃষ্টিকোণ থেকে চিন্তা করা উচিত এবং সিস্টেম প্রশাসকদের কাছে এই OU এর অধিকার অর্পণ করা উচিত। আমি তাদের সাথে গ্রুপ নীতিগুলি লিঙ্ক করার দৃষ্টিকোণ থেকে OU-এর আর্কিটেকচারের পরিকল্পনা করার সুপারিশ করি না (যদিও এটি প্রায়শই করা হয়)। কারও কারও কাছে, আমার সুপারিশটি কিছুটা অদ্ভুত বলে মনে হতে পারে, তবে আমি গ্রুপ নীতিগুলিকে OU-এর সাথে বেঁধে রাখার পরামর্শ দিই না। গ্রুপ পলিসি বিভাগে আরও পড়ুন।

OU প্রশাসক

আমি প্রশাসনিক অ্যাকাউন্ট এবং গোষ্ঠীগুলির জন্য একটি পৃথক OU তৈরি করার পরামর্শ দিই, যেখানে আপনি সমস্ত অ্যাডমিনিস্ট্রেটর এবং প্রযুক্তিগত সহায়তা প্রকৌশলীদের অ্যাকাউন্ট এবং গ্রুপ রাখতে পারেন। এই OU-তে অ্যাক্সেস সীমিত করা উচিত সাধারণ ব্যবহারকারীরা, এবং এই OU থেকে শুধুমাত্র প্রধান প্রশাসকদের কাছে বস্তুর ব্যবস্থাপনা অর্পণ করুন।

OU কম্পিউটার

কম্পিউটারের ভৌগোলিক অবস্থান এবং কম্পিউটারের প্রকারভেদে কম্পিউটার OUগুলি সর্বোত্তম পরিকল্পিত৷ বিভিন্ন ভৌগোলিক অবস্থান থেকে কম্পিউটারগুলিকে বিভিন্ন OU-তে বিতরণ করুন এবং পরিবর্তে ক্লায়েন্ট কম্পিউটার এবং সার্ভারগুলিতে বিভক্ত করুন। সার্ভারগুলিকে এক্সচেঞ্জ, এসকিউএল এবং অন্যান্যগুলিতেও ভাগ করা যায়।

ব্যবহারকারী, সক্রিয় ডিরেক্টরিতে অধিকার

সক্রিয় ডিরেক্টরি ব্যবহারকারী অ্যাকাউন্টগুলিকে বিশেষ মনোযোগ দেওয়া উচিত। OU সম্পর্কে বিভাগে যেমন বলা হয়েছে, ব্যবহারকারীর অ্যাকাউন্টগুলিকে এই অ্যাকাউন্টগুলিতে কর্তৃত্ব অর্পণের নীতির উপর ভিত্তি করে গোষ্ঠীবদ্ধ করা উচিত। ন্যূনতম বিশেষাধিকারের নীতিটি পালন করাও গুরুত্বপূর্ণ - সিস্টেমে ব্যবহারকারীর যত কম অধিকার থাকবে তত ভাল। আমি সুপারিশ করছি যে আপনি অবিলম্বে তার অ্যাকাউন্টের নামে ব্যবহারকারীর বিশেষাধিকার স্তর অন্তর্ভুক্ত করুন৷ দৈনন্দিন কাজের জন্য একটি অ্যাকাউন্টে ব্যবহারকারীর শেষ নাম এবং ল্যাটিন ভাষায় আদ্যক্ষর থাকা উচিত (উদাহরণস্বরূপ, IvanovIV বা IVIvanov)। প্রয়োজনীয় ক্ষেত্রগুলি হল: প্রথম নাম, আদ্যক্ষর, শেষ নাম, প্রদর্শনের নাম (রাশিয়ান ভাষায়), ইমেল, মোবাইল, কাজের শিরোনাম, ম্যানেজার।

অ্যাডমিনিস্ট্রেটর অ্যাকাউন্টগুলি অবশ্যই নিম্নলিখিত ধরণের হতে হবে:

- ব্যবহারকারী কম্পিউটারে প্রশাসকের অধিকার সহ, কিন্তু সার্ভার নয়। মালিকের আদ্যক্ষর এবং স্থানীয় উপসর্গ থাকতে হবে (উদাহরণস্বরূপ, iivlocal)

- সার্ভার এবং সক্রিয় ডিরেক্টরি পরিচালনার অধিকার সহ। শুধুমাত্র আদ্যক্ষর থাকতে হবে (উদাহরণস্বরূপ, iiv)।

আমাকে ব্যাখ্যা করা যাক কেন আপনার সার্ভার অ্যাডমিনিস্ট্রেটর এবং ক্লায়েন্ট কম্পিউটার অ্যাডমিনিস্ট্রেটরদের মধ্যে প্রশাসনিক অ্যাকাউন্ট আলাদা করা উচিত। এটি নিরাপত্তার কারণে করা আবশ্যক। ক্লায়েন্ট কম্পিউটারের প্রশাসকদের ক্লায়েন্ট কম্পিউটারে সফ্টওয়্যার ইনস্টল করার অধিকার থাকবে। কোন সফটওয়্যার ইন্সটল হবে এবং কেন হবে তা নিশ্চিত করে বলা কখনই সম্ভব নয়। অতএব, ডোমেইন প্রশাসকের অধিকার সহ একটি প্রোগ্রামের ইনস্টলেশন চালানো অনিরাপদ; আপনাকে অবশ্যই সেই কম্পিউটারের জন্য স্থানীয় প্রশাসকের অধিকার সহ ক্লায়েন্ট কম্পিউটার পরিচালনা করতে হবে। এটি ডোমেন অ্যাডমিনিস্ট্রেটর অ্যাকাউন্টগুলিতে বেশ কয়েকটি আক্রমণের জন্য এটিকে অসম্ভব করে তুলবে, যেমন "হ্যাশ পাস করুন"। অতিরিক্তভাবে, ক্লায়েন্ট কম্পিউটারের প্রশাসকদের কম্পিউটারে টার্মিনাল পরিষেবা এবং নেটওয়ার্ক সংযোগের মাধ্যমে সংযোগ বন্ধ করতে হবে। ক্লায়েন্ট কম্পিউটারের নেটওয়ার্ক থেকে তাদের অ্যাক্সেস সীমিত করার জন্য প্রযুক্তিগত সহায়তা এবং প্রশাসনিক কম্পিউটারগুলিকে একটি পৃথক VLAN-এ স্থাপন করা উচিত।

ব্যবহারকারীদের প্রশাসকের অধিকার বরাদ্দ করা

আপনার যদি কোনো ব্যবহারকারীকে প্রশাসকের অধিকার দিতে হয়, কম্পিউটারের স্থানীয় প্রশাসক গোষ্ঠীতে প্রতিদিনের ব্যবহারের জন্য তাদের অ্যাকাউন্ট রাখবেন না। দৈনন্দিন কাজের জন্য একটি অ্যাকাউন্ট সবসময় সীমিত অধিকার থাকা উচিত। নাম-লোকালের মতো তার জন্য একটি পৃথক প্রশাসনিক অ্যাকাউন্ট তৈরি করুন এবং এই অ্যাকাউন্টটিকে একটি নীতি ব্যবহার করে স্থানীয় প্রশাসক গোষ্ঠীতে যোগ করুন, আইটেম-স্তরের টার্গেটিং ব্যবহার করে শুধুমাত্র ব্যবহারকারীর কম্পিউটারে এর প্রয়োগ সীমিত করুন। ব্যবহারকারী Run AS মেকানিজম ব্যবহার করে এই অ্যাকাউন্টটি ব্যবহার করতে পারবে।

পাসওয়ার্ড নীতি

সূক্ষ্ম পাসওয়ার্ড নীতি ব্যবহার করে ব্যবহারকারী এবং প্রশাসকদের জন্য পৃথক পাসওয়ার্ড নীতি তৈরি করুন। এটি যুক্তিযুক্ত যে ব্যবহারকারীর পাসওয়ার্ডে কমপক্ষে 8টি অক্ষর থাকে এবং প্রতি ত্রৈমাসিকে কমপক্ষে একবার পরিবর্তন করা হয়। প্রশাসকদের প্রতি দুই মাসে পাসওয়ার্ড পরিবর্তন করার পরামর্শ দেওয়া হয়, এবং এটি কমপক্ষে 10-15 অক্ষরের হওয়া উচিত এবং জটিলতার প্রয়োজনীয়তা পূরণ করা উচিত।

ডোমেন এবং স্থানীয় গোষ্ঠীর রচনা। সীমাবদ্ধ গ্রুপ মেকানিজম

ডোমেন কম্পিউটারে ডোমেন এবং স্থানীয় গোষ্ঠীর সংমিশ্রণ শুধুমাত্র স্বয়ংক্রিয়ভাবে নিয়ন্ত্রণ করা উচিত, সীমাবদ্ধ গ্রুপ প্রক্রিয়া ব্যবহার করে। আমি ব্যাখ্যা করব কেন এটি নিম্নলিখিত উদাহরণ ব্যবহার করে শুধুমাত্র এই ভাবে করা প্রয়োজন। সাধারণত, একটি অ্যাক্টিভ ডিরেক্টরি ডোমেন ছিঁড়ে ফেলার পর, প্রশাসকরা নিজেদেরকে ডোমেইন গ্রুপে যুক্ত করে যেমন ডোমেন অ্যাডমিন, এন্টারপ্রাইজ অ্যাডমিন, অ্যাড প্রয়োজনীয় দলপ্রযুক্তিগত সহায়তা প্রকৌশলী এবং অন্যান্য ব্যবহারকারীরাও দলে বিভক্ত। এই ডোমেনটি পরিচালনা করার প্রক্রিয়াতে, অধিকার প্রদানের প্রক্রিয়াটি বহুবার পুনরাবৃত্তি হয় এবং এটি মনে রাখা অত্যন্ত কঠিন হবে যে গতকাল আপনি সাময়িকভাবে অ্যাকাউন্ট্যান্ট নিনা পেট্রোভনাকে 1C প্রশাসক গোষ্ঠীতে যুক্ত করেছেন এবং আজ আপনাকে তাকে এই গোষ্ঠী থেকে সরাতে হবে। পরিস্থিতি আরও খারাপ হবে যদি কোম্পানির একাধিক প্রশাসক থাকে এবং তাদের প্রত্যেকে সময়ে সময়ে একই ধরনের স্টাইলে ব্যবহারকারীদের অধিকার প্রদান করে। মাত্র এক বছরে, কাকে কী কী অধিকার দেওয়া হয়েছে তা নির্ধারণ করা প্রায় অসম্ভব। অতএব, গোষ্ঠীগুলির গঠন শুধুমাত্র গোষ্ঠী নীতি দ্বারা নিয়ন্ত্রিত হওয়া উচিত, যা প্রতিটি অ্যাপ্লিকেশনের সাথে সবকিছু ঠিক রাখবে।

অন্তর্নির্মিত গ্রুপের রচনা

এটা বলা উচিত যে অ্যাকাউন্ট অপারেটর, ব্যাকআপ অপারেটর, ক্রিপ্ট অপারেটর, গেস্ট, প্রিন্ট অপারেটর, সার্ভার অপারেটরগুলির মতো অন্তর্নির্মিত গ্রুপগুলি ডোমেনে এবং ক্লায়েন্ট কম্পিউটার উভয় ক্ষেত্রেই খালি হওয়া উচিত৷ এই গোষ্ঠীগুলি প্রাথমিকভাবে পুরানো সিস্টেমগুলির সাথে পশ্চাদপদ সামঞ্জস্য নিশ্চিত করার জন্য প্রয়োজন, এবং এই গোষ্ঠীগুলির ব্যবহারকারীদের সিস্টেমে অত্যধিক অধিকার দেওয়া হয়, এবং বিশেষাধিকার বৃদ্ধি আক্রমণ সম্ভব হয়।

স্থানীয় প্রশাসক অ্যাকাউন্ট

রেস্ট্রিক্টেড গ্রুপ মেকানিজম ব্যবহার করে, আপনাকে অবশ্যই স্থানীয় কম্পিউটারে স্থানীয় প্রশাসক অ্যাকাউন্টগুলি ব্লক করতে হবে, গেস্ট অ্যাকাউন্টগুলিকে ব্লক করতে হবে এবং স্থানীয় কম্পিউটারগুলিতে স্থানীয় প্রশাসক গোষ্ঠী সাফ করতে হবে৷ স্থানীয় প্রশাসক অ্যাকাউন্টগুলির জন্য পাসওয়ার্ড সেট করতে কখনও গ্রুপ নীতিগুলি ব্যবহার করবেন না৷ এই পদ্ধতিটি নিরাপদ নয়; পলিসি থেকে সরাসরি পাসওয়ার্ড বের করা যেতে পারে। কিন্তু, যদি আপনি স্থানীয় প্রশাসক অ্যাকাউন্টগুলিকে ব্লক না করার সিদ্ধান্ত নেন, তাহলে পাসওয়ার্ডগুলি সঠিকভাবে সেট করতে এবং সেগুলি ঘোরাতে LAPS প্রক্রিয়াটি ব্যবহার করুন৷ দুর্ভাগ্যবশত, LAPS সেট আপ সম্পূর্ণরূপে স্বয়ংক্রিয় নয়, এবং সেইজন্য আপনাকে অ্যাক্টিভ ডিরেক্টরি স্কিমাতে ম্যানুয়ালি অ্যাট্রিবিউট যোগ করতে হবে, তাদের অধিকার বরাদ্দ করতে হবে, গোষ্ঠী বরাদ্দ করতে হবে এবং আরও অনেক কিছু করতে হবে। অতএব, স্থানীয় প্রশাসক অ্যাকাউন্টগুলি ব্লক করা সহজ।

পরিষেবা অ্যাকাউন্ট।

পরিষেবাগুলি চালানোর জন্য, পরিষেবা অ্যাকাউন্ট এবং gMSA পদ্ধতি ব্যবহার করুন (উইন্ডোজ 2012 এবং উচ্চতর সিস্টেমে উপলব্ধ)

গ্রুপ নীতি

নথি নীতিগুলি তৈরি/পরিবর্তন করার আগে।

একটি নীতি তৈরি করার সময়, নীতি - গ্রুপ নীতি ব্যবহার করুন। অর্থাৎ, একটি নীতি তৈরি করার আগে, প্রথমে এই নীতির জন্য একটি গোষ্ঠী তৈরি করুন, নীতির সুযোগ থেকে প্রমাণীকৃত ব্যবহারকারীদের গোষ্ঠীটি সরিয়ে দিন এবং তৈরি করা গোষ্ঠীটিকে যুক্ত করুন। পলিসিটিকে OU এর সাথে নয়, ডোমেইন রুটের সাথে লিঙ্ক করুন এবং পলিসি গ্রুপে অবজেক্ট যোগ করে এর প্রয়োগের সুযোগ নিয়ন্ত্রণ করুন। আমি একটি OU এর সাথে একটি নীতি লিঙ্ক করার চেয়ে এই প্রক্রিয়াটিকে আরও নমনীয় এবং বোধগম্য বলে মনে করি৷ (ওউ আর্কিটেকচার সম্পর্কে বিভাগে আমি এটি সম্পর্কে লিখেছিলাম)।

সর্বদা নীতির সুযোগ সামঞ্জস্য করুন। আপনি যদি শুধুমাত্র ব্যবহারকারীদের জন্য একটি নীতি তৈরি করেন, তাহলে কম্পিউটার কাঠামো অক্ষম করুন এবং তদ্বিপরীত, যদি আপনি শুধুমাত্র কম্পিউটারের জন্য একটি নীতি তৈরি করেন তবে ব্যবহারকারীর কাঠামো অক্ষম করুন৷ এই সেটিংসের জন্য ধন্যবাদ, নীতিগুলি আরও দ্রুত প্রয়োগ করা হবে৷

প্রতিদিন সেট আপ করুন ব্যাকআপপাওয়ার শেল ব্যবহার করে নীতি, যাতে কনফিগারেশন ত্রুটির ক্ষেত্রে আপনি সর্বদা মূল সেটিংসে ফিরিয়ে দিতে পারেন।

সেন্ট্রাল স্টোর

উইন্ডোজ 2008 থেকে শুরু করে, ADMX গ্রুপ পলিসি টেমপ্লেটগুলিকে একটি কেন্দ্রীয় স্টোরেজ অবস্থান, SYSVOL-এ সংরক্ষণ করা সম্ভব হয়েছে। পূর্বে, ডিফল্টরূপে, সমস্ত নীতি টেমপ্লেট স্থানীয়ভাবে ক্লায়েন্টদের কাছে সংরক্ষণ করা হত। কেন্দ্রীয় স্টোরেজে ADMX টেমপ্লেট স্থাপন করতে, আপনাকে %SystemDrive%\Windows\PolicyDefinitions ফোল্ডারের বিষয়বস্তু ক্লায়েন্ট সিস্টেম (Windows 7/8/8.1) থেকে সাবফোল্ডার সহ ডোমেন কন্ট্রোলার ডিরেক্টরি %SystemDrive%\Windows\-এ কপি করতে হবে। SYSVOL\domain\Policy\Policy Definitions কন্টেন্ট সহ মার্জ করা হয়েছে, কিন্তু প্রতিস্থাপন ছাড়াই। পরবর্তী আপনি থেকে একই অনুলিপি করা উচিত সার্ভার সিস্টেম, প্রাচীনতম দিয়ে শুরু। অবশেষে, থেকে ফোল্ডার এবং ফাইল কপি করার সময় সর্বশেষ সংস্করণসার্ভার, মার্জ এবং রিপ্লেস দিয়ে একটি কপি তৈরি করুন।

ADMX টেমপ্লেট অনুলিপি করা হচ্ছে

অতিরিক্তভাবে, যেকোনো সফ্টওয়্যার পণ্যের জন্য ADMX টেমপ্লেট, উদাহরণস্বরূপ, Microsoft Office, Adobe পণ্য, Google পণ্য এবং অন্যান্য, কেন্দ্রীয় স্টোরেজে রাখা যেতে পারে। সফ্টওয়্যার বিক্রেতার ওয়েবসাইটে যান, ADMX গ্রুপ পলিসি টেমপ্লেটটি ডাউনলোড করুন এবং যেকোনো ডোমেন কন্ট্রোলারের %SystemDrive%\Windows\SYSVOL\domain\Policies\PolicyDefinitions ফোল্ডারে আনপ্যাক করুন। এখন আপনি গ্রুপ নীতির মাধ্যমে আপনার প্রয়োজনীয় সফ্টওয়্যার পণ্য পরিচালনা করতে পারেন।

WMI ফিল্টার

WMI ফিল্টারগুলি খুব দ্রুত নয়, তাই আইটেম-স্তরের টার্গেটিং মেকানিজম ব্যবহার করা বাঞ্ছনীয়। কিন্তু যদি আইটেম-লেভেল টার্গেটিং ব্যবহার করা না যায়, এবং আপনি WMI ব্যবহার করার সিদ্ধান্ত নেন, তাহলে আমি অবিলম্বে নিজের জন্য বেশ কিছু সাধারণ ফিল্টার তৈরি করার পরামর্শ দিচ্ছি: "শুধুমাত্র ক্লায়েন্ট অপারেটিং সিস্টেম" ফিল্টার, "শুধু সার্ভার অপারেটিং সিস্টেম", "উইন্ডোজ 7" " ফিল্টার, "উইন্ডোজ" ফিল্টার 8", "উইন্ডোজ 8.1", "উইন্ডোজ 10"। আপনার যদি WMI ফিল্টারের তৈরি সেট থাকে, তাহলে পছন্দসই নীতিতে পছন্দসই ফিল্টার প্রয়োগ করা সহজ হবে।

সক্রিয় ডিরেক্টরি ইভেন্ট নিরীক্ষণ করা

ডোমেন কন্ট্রোলার এবং অন্যান্য সার্ভারে ইভেন্ট অডিটিং সক্ষম করতে ভুলবেন না। আমি নিম্নলিখিত বস্তুর অডিট সক্ষম করার সুপারিশ করছি:

- অডিট কম্পিউটার অ্যাকাউন্ট ম্যানেজমেন্ট - সাফল্য, ব্যর্থতা

- অন্যান্য অ্যাকাউন্ট ম্যানেজমেন্ট ইভেন্টগুলি অডিট করুন - সাফল্য, ব্যর্থতা

- অডিট নিরাপত্তা গ্রুপ ব্যবস্থাপনা - সাফল্য, ব্যর্থতা

- অডিট ইউজার অ্যাকাউন্ট ম্যানেজমেন্ট - সফলতা, ব্যর্থতা

- অডিট Kerberos প্রমাণীকরণ পরিষেবা - ব্যর্থতা

- অডিট অন্যান্য অ্যাকাউন্ট লগইন ইভেন্ট - ব্যর্থতা

- অডিট অডিট নীতি পরিবর্তন - সফলতা, ব্যর্থতা

উন্নত অডিট সেটিংস

আমি অডিট সেটিংসে বিস্তারিতভাবে থাকব না, যেহেতু এই বিষয়ে নিবেদিত ইন্টারনেটে পর্যাপ্ত সংখ্যক নিবন্ধ রয়েছে। আমি শুধুমাত্র এটি যোগ করব যে অডিটিং সক্ষম করার পাশাপাশি, আপনাকে গুরুত্বপূর্ণ নিরাপত্তা ইভেন্টগুলি সম্পর্কে ই-মেইল সতর্কতা সেট আপ করতে হবে। এটিও বিবেচনা করা উচিত যে বিপুল সংখ্যক ইভেন্ট সহ সিস্টেমগুলিতে, লগ ফাইলগুলি সংগ্রহ এবং বিশ্লেষণের জন্য পৃথক সার্ভারগুলি উত্সর্গ করা মূল্যবান।

প্রশাসন এবং পরিষ্কারের স্ক্রিপ্ট

সমস্ত অনুরূপ এবং ঘন ঘন পুনরাবৃত্ত ক্রিয়াগুলি প্রশাসনের স্ক্রিপ্ট ব্যবহার করে সঞ্চালিত করা আবশ্যক। এই কর্মগুলির মধ্যে রয়েছে: ব্যবহারকারীর অ্যাকাউন্ট তৈরি করা, প্রশাসক অ্যাকাউন্ট তৈরি করা, গোষ্ঠী তৈরি করা, OU তৈরি করা ইত্যাদি। স্ক্রিপ্ট ব্যবহার করে অবজেক্ট তৈরি করা আপনাকে সরাসরি স্ক্রিপ্টের মধ্যে সিনট্যাক্স চেক তৈরি করে আপনার অ্যাক্টিভ ডিরেক্টরি অবজেক্টের নামকরণের যুক্তিকে সম্মান করতে দেয়।

এটি পরিষ্কার করার স্ক্রিপ্ট লেখার জন্যও মূল্যবান যা স্বয়ংক্রিয়ভাবে গোষ্ঠীগুলির গঠন নিরীক্ষণ করবে, ব্যবহারকারী এবং কম্পিউটারগুলিকে সনাক্ত করবে যা দীর্ঘদিন ধরে ডোমেনের সাথে সংযুক্ত নয়, অন্যান্য মান লঙ্ঘন সনাক্ত করবে এবং আরও অনেক কিছু।

সম্মতি নিরীক্ষণ এবং ব্যাকগ্রাউন্ড অপারেশন সঞ্চালনের জন্য অ্যাডমিন স্ক্রিপ্টগুলি ব্যবহার করার জন্য আমি এটিকে একটি সুস্পষ্ট অফিসিয়াল সুপারিশ হিসাবে দেখিনি। কিন্তু আমি নিজে স্ক্রিপ্ট ব্যবহার করে স্বয়ংক্রিয় মোডে চেক এবং পদ্ধতি পছন্দ করি, যেহেতু এটি অনেক সময় সাশ্রয় করে এবং প্রচুর সংখ্যক ত্রুটি দূর করে এবং অবশ্যই, এখানেই প্রশাসনের জন্য আমার সামান্য ইউনিক্স পদ্ধতি কার্যকর হয়, যখন এটি টাইপ করা সহজ হয় উইন্ডোজে ক্লিক করার চেয়ে কয়েকটি কমান্ড।

ম্যানুয়াল প্রশাসন

আপনাকে এবং আপনার সহকর্মীদের কিছু প্রশাসনিক ক্রিয়াকলাপ ম্যানুয়ালি করতে হবে। এই উদ্দেশ্যে, আমি এটিতে যোগ করা স্ন্যাপ-ইন সহ mmc কনসোল ব্যবহার করার পরামর্শ দিই।

যেমনটি পরে বলা হবে, আপনার ডোমেন কন্ট্রোলারদের সার্ভার কোর মোডে কাজ করা উচিত, অর্থাৎ, কনসোল ব্যবহার করে আপনার কম্পিউটার থেকে সম্পূর্ণ AD পরিবেশ পরিচালনা করা উচিত। অ্যাক্টিভ ডিরেক্টরি পরিচালনা করতে, আপনাকে আপনার কম্পিউটারে রিমোট সার্ভার অ্যাডমিনিস্ট্রেশন টুল ইনস্টল করতে হবে। অ্যাক্টিভ ডিরেক্টরি প্রশাসকের অধিকার এবং অর্পিত নিয়ন্ত্রণ সহ ব্যবহারকারী হিসাবে আপনার কম্পিউটারে কনসোলগুলি চালানো উচিত।

কনসোল ব্যবহার করে অ্যাক্টিভ ডিরেক্টরি পরিচালনা করার শিল্পের জন্য একটি পৃথক নিবন্ধ এবং এমনকি একটি পৃথক প্রশিক্ষণ ভিডিও প্রয়োজন, তাই এখানে আমি শুধুমাত্র নীতি সম্পর্কে কথা বলছি।

ডোমেন কন্ট্রোলার

যে কোনো ডোমেইনে, কমপক্ষে দুটি কন্ট্রোলার থাকতে হবে। ডোমেন কন্ট্রোলারদের যতটা সম্ভব কম পরিষেবা থাকা উচিত। আপনি একটি ডোমেন কন্ট্রোলারকে একটি ফাইল সার্ভারে পরিণত করবেন না বা, ঈশ্বর নিষেধ করুন, এটিকে একটি টার্মিনাল সার্ভারের ভূমিকায় আপগ্রেড করুন৷ সার্ভার কোর মোডে ডোমেন কন্ট্রোলারে অপারেটিং সিস্টেম ব্যবহার করুন, সম্পূর্ণরূপে WoW64 সমর্থন সরিয়ে ফেলুন এটি প্রয়োজনীয় আপডেটের সংখ্যা উল্লেখযোগ্যভাবে হ্রাস করবে এবং তাদের নিরাপত্তা বৃদ্ধি করবে।

মাইক্রোসফ্ট পূর্বে স্ন্যাপশটগুলি থেকে পুনরুদ্ধার করার সময় জটিল প্রতিলিপি দ্বন্দ্বের সম্ভাবনার কারণে ডোমেন কন্ট্রোলারগুলিকে ভার্চুয়ালাইজ করতে নিরুৎসাহিত করেছে। অন্য কারণ থাকতে পারে, আমি নিশ্চিত করে বলতে পারছি না। এখন হাইপারভাইজাররা স্ন্যাপশট থেকে তাদের পুনরুদ্ধার করতে কন্ট্রোলারদের বলতে শিখেছে, এবং এই সমস্যাটি অদৃশ্য হয়ে গেছে। আমি কোনও স্ন্যাপশট না নিয়েই সব সময় কন্ট্রোলারগুলিকে ভার্চুয়ালাইজ করে চলেছি, কারণ আমি বুঝতে পারছি না কেন ডোমেন কন্ট্রোলারগুলিতে এই জাতীয় স্ন্যাপশট নেওয়ার প্রয়োজন হতে পারে। আমার মতে, স্ট্যান্ডার্ড উপায় ব্যবহার করে ডোমেন কন্ট্রোলারের একটি ব্যাকআপ কপি করা সহজ। অতএব, আমি সম্ভাব্য সমস্ত ডোমেন কন্ট্রোলারকে ভার্চুয়ালাইজ করার পরামর্শ দিই। এই কনফিগারেশন আরো নমনীয় হবে. ডোমেন কন্ট্রোলার ভার্চুয়ালাইজ করার সময়, তাদের বিভিন্ন শারীরিক হোস্টে রাখুন।

আপনি যদি একটি অরক্ষিত শারীরিক পরিবেশে বা আপনার সংস্থার একটি শাখা অফিসে একটি ডোমেন কন্ট্রোলার স্থাপন করতে চান, তাহলে এই উদ্দেশ্যে RODC ব্যবহার করুন৷

FSMO ভূমিকা, প্রাথমিক এবং মাধ্যমিক নিয়ন্ত্রক

FSMO ডোমেন কন্ট্রোলার ভূমিকা নতুন প্রশাসকদের মনে ভয় তৈরি করে চলেছে৷ প্রায়শই, নতুনরা পুরানো ডকুমেন্টেশন থেকে সক্রিয় ডিরেক্টরি শেখে বা অন্য প্রশাসকদের কাছ থেকে গল্প শোনে যারা একবার কোথাও কিছু পড়ে।

সমস্ত পাঁচ + 1 ভূমিকার জন্য, নিম্নলিখিতটি সংক্ষেপে বলা উচিত। উইন্ডোজ সার্ভার 2008 থেকে শুরু করে, প্রাথমিক এবং মাধ্যমিক ডোমেন কন্ট্রোলার আর নেই। সমস্ত পাঁচটি ডোমেন নিয়ামক ভূমিকা বহনযোগ্য, কিন্তু একবারে একাধিক নিয়ামকের উপর থাকতে পারে না। যদি আমরা একটি নিয়ন্ত্রক গ্রহণ করি, যেটি, উদাহরণস্বরূপ, 4টি ভূমিকার মালিক ছিল এবং এটি মুছে ফেলতে পারে, তাহলে আমরা সহজেই এই সমস্ত ভূমিকাগুলিকে অন্য কন্ট্রোলারগুলিতে স্থানান্তর করতে পারি এবং ডোমেনে খারাপ কিছুই ঘটবে না, কিছুই ভাঙবে না। এটি সম্ভব কারণ মালিক সরাসরি সক্রিয় ডিরেক্টরিতে একটি নির্দিষ্ট ভূমিকা সম্পর্কিত কাজের সমস্ত তথ্য সঞ্চয় করে। এবং যদি আমরা ভূমিকাটি অন্য নিয়ামকের কাছে স্থানান্তর করি, তবে এটি প্রথমে সক্রিয় ডিরেক্টরিতে সংরক্ষিত তথ্যে পরিণত হয় এবং পরিষেবাটি সম্পাদন করতে শুরু করে। ডোমেইন যথেষ্ট হতে পারে অনেকক্ষণ ধরেভূমিকা মালিক ছাড়া বিদ্যমান. একমাত্র "ভুমিকা" যা সর্বদা সক্রিয় ডিরেক্টরিতে থাকা উচিত, এবং যা ছাড়া সবকিছু খুব খারাপ হবে, তা হল গ্লোবাল ক্যাটালগ (GC) ভূমিকা, যা ডোমেনের সমস্ত কন্ট্রোলার দ্বারা বহন করা যেতে পারে। আমি ডোমেনের প্রতিটি নিয়ন্ত্রককে GC ভূমিকা অর্পণ করার পরামর্শ দিচ্ছি, যত বেশি আছে তত ভাল। অবশ্যই, আপনি এমন ক্ষেত্রে খুঁজে পেতে পারেন যেখানে ডোমেন কন্ট্রোলারে GC ভূমিকা ইনস্টল করা মূল্যবান নয়। ঠিক আছে, যদি আপনার এটির প্রয়োজন না হয় তবে করবেন না। ধর্মান্ধতা ছাড়া সুপারিশ অনুসরণ করুন.

DNS পরিষেবা

ডিএনএস পরিষেবাটি সক্রিয় ডিরেক্টরি পরিচালনার জন্য গুরুত্বপূর্ণ এবং বাধা ছাড়াই কাজ করতে হবে। DNS পরিষেবাপ্রতিটি ডোমেন কন্ট্রোলারে এটি ইনস্টল করা এবং DNS জোনগুলিকে সক্রিয় ডিরেক্টরিতে সংরক্ষণ করা ভাল। আপনি যদি DNS জোন সঞ্চয় করার জন্য অ্যাক্টিভ ডিরেক্টরি ব্যবহার করেন, তাহলে আপনাকে ডোমেন কন্ট্রোলারে TCP/IP সংযোগের বৈশিষ্ট্যগুলি কনফিগার করতে হবে যাতে প্রতিটি কন্ট্রোলারের প্রাথমিক DNS সার্ভার হিসাবে অন্য কোনো DNS সার্ভার থাকে এবং আপনি 127.0 ঠিকানায় সেকেন্ডারি সেট করতে পারেন। 0.1 এই সেটিংটি অবশ্যই করা উচিত কারণ অ্যাক্টিভ ডিরেক্টরি পরিষেবাটি স্বাভাবিকভাবে শুরু করার জন্য, একটি কার্যকরী ডিএনএসের প্রয়োজন, এবং ডিএনএস শুরু করার জন্য, সক্রিয় ডিরেক্টরি পরিষেবাটি অবশ্যই চলমান থাকতে হবে, যেহেতু ডিএনএস জোন নিজেই এতে রয়েছে৷

আপনার সমস্ত নেটওয়ার্কের জন্য বিপরীত লুকআপ জোন সেট আপ করতে ভুলবেন না এবং PTR রেকর্ডগুলির স্বয়ংক্রিয় সুরক্ষিত আপডেট সক্ষম করুন৷

আমি অতিরিক্তভাবে পুরানো ডিএনএস রেকর্ড (ডিএনএস স্ক্যাভেঞ্জিং) এর স্বয়ংক্রিয় অঞ্চল পরিষ্কার করার পরামর্শ দিই।

আপনার ভৌগলিক অবস্থানে অন্য কোন দ্রুততর সার্ভার না থাকলে আমি DNS-ফরওয়ার্ডার হিসাবে সুরক্ষিত ইয়ানডেক্স সার্ভারগুলি নির্দিষ্ট করার পরামর্শ দিই।

সাইট এবং প্রতিলিপি

অনেক প্রশাসক মনে করতে অভ্যস্ত যে ওয়েবসাইটগুলি কম্পিউটারের একটি ভৌগলিক গ্রুপিং। উদাহরণস্বরূপ, মস্কো সাইট, সেন্ট পিটার্সবার্গ সাইট। এই ধারণাটির উদ্ভব হয়েছে এই কারণে যে অ্যাক্টিভ ডিরেক্টরির মূল বিভাজন সাইটগুলিতে ভারসাম্য এবং প্রতিলিপি নেটওয়ার্ক ট্র্যাফিককে আলাদা করার উদ্দেশ্যে করা হয়েছিল। মস্কোর ডোমেন কন্ট্রোলারদের জানার দরকার নেই যে এখন সেন্ট পিটার্সবার্গে দশটি কম্পিউটার অ্যাকাউন্ট তৈরি করা হয়েছে। এবং তাই, পরিবর্তন সম্পর্কে এই ধরনের তথ্য একটি সময়সূচী অনুযায়ী এক ঘন্টা একবার প্রেরণ করা যেতে পারে। অথবা এমনকি ব্যান্ডউইথ সংরক্ষণ করতে দিনে একবার এবং শুধুমাত্র রাতে পরিবর্তনগুলি প্রতিলিপি করুন৷

আমি ওয়েবসাইট সম্পর্কে এটি বলব: ওয়েবসাইটগুলি কম্পিউটারের লজিক্যাল গ্রুপ। যে কম্পিউটারগুলি একটি ভাল নেটওয়ার্ক সংযোগ দ্বারা একে অপরের সাথে সংযুক্ত থাকে। এবং সাইটগুলি নিজেরাই একটি কম-ব্যান্ডউইথ সংযোগ দ্বারা একে অপরের সাথে সংযুক্ত, যা আজকাল একটি বিরল ঘটনা। তাই, আমি অ্যাক্টিভ ডিরেক্টরিকে সাইটগুলিতে ভাগ করি প্রতিলিপি ট্র্যাফিকের ভারসাম্য রক্ষার জন্য নয়, সাধারণভাবে নেটওয়ার্ক লোডের ভারসাম্য বজায় রাখতে এবং সাইট কম্পিউটার থেকে ক্লায়েন্ট অনুরোধগুলির দ্রুত প্রক্রিয়াকরণের জন্য। একটা উদাহরণ দিয়ে ব্যাখ্যা করি। একটি সংস্থার একটি 100-মেগাবিট স্থানীয় নেটওয়ার্ক রয়েছে, যা দুটি ডোমেন নিয়ন্ত্রক দ্বারা পরিবেশিত হয় এবং একটি ক্লাউড রয়েছে যেখানে এই সংস্থার অ্যাপ্লিকেশন সার্ভার দুটি অন্য ক্লাউড কন্ট্রোলারের সাথে অবস্থিত। আমি এই জাতীয় নেটওয়ার্ককে দুটি সাইটে বিভক্ত করব যাতে স্থানীয় নেটওয়ার্কের নিয়ন্ত্রকরা স্থানীয় নেটওয়ার্ক থেকে ক্লায়েন্টদের কাছ থেকে অনুরোধ করে এবং ক্লাউড প্রক্রিয়ার নিয়ন্ত্রকরা অ্যাপ্লিকেশন সার্ভার থেকে অনুরোধ করে। অতিরিক্তভাবে, এটি আপনাকে ডিএফএস এবং এক্সচেঞ্জ পরিষেবাগুলিতে আলাদা অনুরোধ করার অনুমতি দেবে। এবং যেহেতু এখন আমি খুব কমই একটি ইন্টারনেট চ্যানেল প্রতি সেকেন্ডে 10 মেগাবিটের কম দেখতে পাই, তাই আমি নোটিফাই ভিত্তিক প্রতিলিপি সক্ষম করব, এটি যখন সক্রিয় ডিরেক্টরিতে কোনো পরিবর্তন হওয়ার সাথে সাথেই ডেটা প্রতিলিপি করা হয়।

উপসংহার

আজ সকালে আমি ভাবছিলাম কেন মানুষের স্বার্থপরতাকে সমাজে স্বাগত জানানো হয় না এবং উপলব্ধির গভীর স্তরে কোথাও অত্যন্ত নেতিবাচক আবেগের কারণ হয়। এবং একমাত্র উত্তর যা আমার মনে এসেছিল তা হল মানব জাতি এই গ্রহে বেঁচে থাকত না যদি তারা শারীরিক এবং বুদ্ধিবৃত্তিক সম্পদ ভাগাভাগি করতে না শিখত। এই কারণেই আমি এই নিবন্ধটি আপনার সাথে ভাগ করছি এবং আমি আশা করি যে আমার সুপারিশগুলি আপনাকে আপনার সিস্টেমগুলিকে উন্নত করতে সাহায্য করবে এবং আপনি সমস্যা সমাধানে উল্লেখযোগ্যভাবে কম সময় ব্যয় করবেন৷ এই সব সৃজনশীলতার জন্য আরো সময় এবং শক্তি মুক্ত হতে হবে. সৃজনশীল এবং মুক্ত মানুষের পৃথিবীতে বাস করা অনেক বেশি আনন্দদায়ক।

এটা ভাল হবে, যদি সম্ভব হয়, আপনি মন্তব্যে সক্রিয় ডিরেক্টরি তৈরির আপনার জ্ঞান এবং অনুশীলনগুলি শেয়ার করেন।

সবার জন্য শান্তি এবং মঙ্গল!

আপনি সাইটের উন্নয়নের জন্য কিছু তহবিল সাহায্য এবং স্থানান্তর করতে পারেন

ভিতর থেকে ছোট ব্যবসার সাথে ভালভাবে পরিচিত হওয়ার কারণে, আমি সর্বদা নিম্নলিখিত প্রশ্নগুলিতে আগ্রহী ছিলাম। ব্যাখ্যা করুন কেন একজন কর্মচারীকে তার কাজের কম্পিউটারে সিস্টেম অ্যাডমিনিস্ট্রেটরের পছন্দের ব্রাউজার ব্যবহার করা উচিত? অথবা অন্য কোনো নিন সফটওয়্যার, উদাহরণস্বরূপ, একই আর্কাইভার, ইমেল ক্লায়েন্ট, ইনস্ট্যান্ট মেসেজিং ক্লায়েন্ট... আমি মৃদুভাবে স্ট্যান্ডার্ডাইজেশনের দিকে ইঙ্গিত করছি, সিস্টেম অ্যাডমিনিস্ট্রেটরের ব্যক্তিগত সহানুভূতির উপর ভিত্তি করে নয়, কিন্তু কার্যকারিতা, রক্ষণাবেক্ষণের খরচ এবং সহায়তার পর্যাপ্ততার ভিত্তিতে এই সফ্টওয়্যার পণ্য. আসুন আইটি কে একটি সঠিক বিজ্ঞান হিসাবে বিবেচনা করা শুরু করি, এবং একটি নৈপুণ্য হিসাবে নয়, যখন প্রত্যেকে তাদের খুশি মত করে। আবার, ছোট ব্যবসায় এটি নিয়ে অনেক সমস্যা রয়েছে। কল্পনা করুন যে সংকটের একটি কঠিন সময়ে একটি কোম্পানি এই প্রশাসকদের মধ্যে বেশ কয়েকটি পরিবর্তন করে, এমন পরিস্থিতিতে দরিদ্র ব্যবহারকারীদের কী করা উচিত? ক্রমাগত পুনরায় প্রশিক্ষণ?

অন্যদিক থেকে দেখা যাক। যে কোনো ব্যবস্থাপকের বুঝতে হবে যে তার কোম্পানিতে (আইটি সহ) বর্তমানে কী ঘটছে। বর্তমান পরিস্থিতি নিরীক্ষণের জন্য এবং বিভিন্ন ধরণের সমস্যার উত্থানে অবিলম্বে প্রতিক্রিয়া জানাতে এটি প্রয়োজনীয়। কিন্তু কৌশলগত পরিকল্পনার জন্য এই বোঝাপড়া বেশি গুরুত্বপূর্ণ। সর্বোপরি, একটি শক্তিশালী এবং নির্ভরযোগ্য ভিত্তি থাকার কারণে, আমরা 3 বা 5 মেঝে সহ একটি বাড়ি তৈরি করতে পারি, একটি ছাদ তৈরি করতে পারি বিভিন্ন আকার, balconies বা শীতকালীন বাগান করা. একইভাবে, আইটিতে, আমাদের একটি নির্ভরযোগ্য ভিত্তি রয়েছে - আমরা ব্যবসায়িক সমস্যা সমাধানের জন্য আরও জটিল পণ্য এবং প্রযুক্তি ব্যবহার করতে পারি।

প্রথম নিবন্ধটি এমন একটি ভিত্তি সম্পর্কে কথা বলবে - সক্রিয় ডিরেক্টরি পরিষেবা। এগুলি যে কোনও আকারের এবং কার্যকলাপের যে কোনও ক্ষেত্রের কোনও সংস্থার আইটি অবকাঠামোর জন্য একটি শক্তিশালী ভিত্তি হয়ে উঠতে ডিজাইন করা হয়েছে। এটা কি? তো চলুন এই বিষয়ে কথা বলি...

এর সাথে কথোপকথন শুরু করা যাক সহজ ধারণা- সক্রিয় ডিরেক্টরি ডোমেন এবং পরিষেবা।

ডোমেইনএকটি এন্টারপ্রাইজের নেটওয়ার্ক অবকাঠামোর মৌলিক প্রশাসনিক ইউনিট, যা ব্যবহারকারী, কম্পিউটার, প্রিন্টার, শেয়ার এবং আরও অনেক কিছুর মতো সমস্ত নেটওয়ার্ক অবজেক্ট অন্তর্ভুক্ত করে। এই ধরনের ডোমেনের সংগ্রহকে বন বলা হয়।

সক্রিয় ডিরেক্টরি পরিষেবাগুলি (সক্রিয় ডিরেক্টরি পরিষেবাগুলি) হল একটি বিতরণ করা ডাটাবেস যাতে সমস্ত ডোমেন অবজেক্ট থাকে। অ্যাক্টিভ ডিরেক্টরি ডোমেন এনভায়রনমেন্ট এন্টারপ্রাইজ জুড়ে ব্যবহারকারী এবং অ্যাপ্লিকেশনের জন্য প্রমাণীকরণ এবং অনুমোদনের একক পয়েন্ট প্রদান করে। এটি একটি ডোমেনের সংগঠন এবং অ্যাক্টিভ ডিরেক্টরি পরিষেবার স্থাপনের সাথে একটি এন্টারপ্রাইজ আইটি অবকাঠামো নির্মাণ শুরু হয়।

অ্যাক্টিভ ডিরেক্টরি ডাটাবেস ডেডিকেটেড সার্ভারে সংরক্ষণ করা হয় - ডোমেন কন্ট্রোলার। অ্যাক্টিভ ডিরেক্টরি পরিষেবাগুলি হল মাইক্রোসফ্ট উইন্ডোজ সার্ভার সার্ভার অপারেটিং সিস্টেমের একটি ভূমিকা। অ্যাক্টিভ ডিরেক্টরি পরিষেবাগুলি অত্যন্ত মাপযোগ্য। একটি অ্যাক্টিভ ডিরেক্টরি ফরেস্টে 2 বিলিয়নেরও বেশি বস্তু তৈরি করা যেতে পারে, যাতে কয়েক হাজার কম্পিউটার এবং ব্যবহারকারীর সাথে কোম্পানিগুলিতে ডিরেক্টরি পরিষেবা কার্যকর করা যায়। ডোমেনগুলির স্তরবিন্যাস কাঠামো আপনাকে নমনীয়ভাবে সমস্ত শাখা এবং সংস্থাগুলির আঞ্চলিক বিভাগে আইটি পরিকাঠামোকে স্কেল করতে দেয়৷ একটি কোম্পানির প্রতিটি শাখা বা বিভাগের জন্য, একটি পৃথক ডোমেইন তৈরি করা যেতে পারে, যার নিজস্ব নীতি, নিজস্ব ব্যবহারকারী এবং গোষ্ঠী রয়েছে। প্রতিটি চাইল্ড ডোমেনের জন্য, প্রশাসনিক কর্তৃত্ব স্থানীয় সিস্টেম অ্যাডমিনিস্ট্রেটরদের কাছে অর্পণ করা যেতে পারে। একই সময়ে, শিশু ডোমেইনগুলি এখনও তাদের পিতামাতার অধীনস্থ।

অতিরিক্তভাবে, অ্যাক্টিভ ডিরেক্টরি পরিষেবাগুলি আপনাকে ডোমেন ফরেস্টগুলির মধ্যে বিশ্বাসের সম্পর্কগুলি কনফিগার করতে দেয়৷ প্রতিটি কোম্পানির নিজস্ব ডোমেনের বন রয়েছে, প্রত্যেকটির নিজস্ব সম্পদ রয়েছে। কিন্তু কখনও কখনও আপনাকে অন্য কোম্পানির কর্মীদের আপনার কর্পোরেট সংস্থানগুলিতে অ্যাক্সেস প্রদান করতে হবে - একটি যৌথ প্রকল্পের অংশ হিসাবে সাধারণ নথি এবং অ্যাপ্লিকেশনগুলির সাথে কাজ করা। এটি করার জন্য, সাংগঠনিক বনগুলির মধ্যে আস্থার সম্পর্ক স্থাপন করা যেতে পারে, যা এক সংস্থার কর্মচারীদের অন্য সংস্থার ডোমেনে লগ ইন করতে দেয়।

সক্রিয় ডিরেক্টরি পরিষেবাগুলির জন্য ত্রুটি সহনশীলতা নিশ্চিত করতে, আপনাকে অবশ্যই প্রতিটি ডোমেনে দুই বা তার বেশি ডোমেন কন্ট্রোলার স্থাপন করতে হবে। সমস্ত পরিবর্তন স্বয়ংক্রিয়ভাবে ডোমেন কন্ট্রোলারের মধ্যে প্রতিলিপি করা হয়। ডোমেন কন্ট্রোলারগুলির একটি ব্যর্থ হলে, নেটওয়ার্কের কার্যকারিতা প্রভাবিত হয় না, কারণ অবশিষ্টগুলি কাজ চালিয়ে যায়। অ্যাক্টিভ ডিরেক্টরিতে ডোমেন কন্ট্রোলারে DNS সার্ভার স্থাপন করে দোষ সহনশীলতার একটি অতিরিক্ত স্তর প্রদান করা হয়, যা প্রতিটি ডোমেনে একাধিক DNS সার্ভারকে প্রধান ডোমেইন জোনে পরিবেশন করার অনুমতি দেয়। এবং DNS সার্ভারগুলির একটি ব্যর্থ হলে, অন্যগুলি কাজ চালিয়ে যাবে। আমরা সিরিজের একটি নিবন্ধে আইটি পরিকাঠামোতে DNS সার্ভারের ভূমিকা এবং গুরুত্ব সম্পর্কে কথা বলব।

কিন্তু এগুলি হল সক্রিয় ডিরেক্টরি পরিষেবাগুলি বাস্তবায়ন এবং বজায় রাখার সমস্ত প্রযুক্তিগত দিক। পিয়ার-টু-পিয়ার নেটওয়ার্কিং থেকে দূরে সরে গিয়ে এবং ওয়ার্কগ্রুপ ব্যবহার করে একটি কোম্পানি যে সুবিধাগুলি পায় সে সম্পর্কে কথা বলি।

1. প্রমাণীকরণের একক বিন্দু